Hakiranje WiFi lozinke - dešifriranje rukovanja. WI FI lozinka, dešifriranje CAP datoteke Dešifriranje rukovanja Elcomsoft Wireless Security Auditor

Saznajte lozinku za wifi (2. dio). Cap datoteka dešifriranje, Linux i Windows metoda.

- U prošlom članku govorili smo o tome kako uhvatiti pakete u kojima je lozinka šifrirana. Ako vam je sve uspjelo, pročitajte kako dešifrirati i saznati lozinku. To se može učiniti dalje na Linuxu ili možete prenijeti datoteku s ekstenzijom cap u Windows instaliranjem softvera za dešifriranje. U ovom ću članku govoriti o ove dvije metode.

- Metoda će biti odabir lozinke, prvo morate preuzeti datoteku s ekstenzijom txt s lozinkama, ima ih mnogo na Internetu.

- Zapravo, sve je jednostavno, pokrenite terminal i upišite naredbu:

- zalijepite iz prethodnog primjera kada ste skenirali BSSID rutera

- [put do rječnika ili do popisa riječi] odredite put do rječnika preuzetog s Interneta txt.

- Ovo je put do datoteka koje smo snimili u prethodnom primjeru i treba ih dešifrirati.

- Trebali biste imati nešto ovako:

- Kliknite na tipku ENTER i proces je pokrenut:

- U uglatim zagradama napisao sam "LOZINKA OVDJE"; u stvari, tamo ćete imati dekriptiranu lozinku za Wi-Fi.

- Moguće je da lozinka neće biti pronađena zbog nedovoljne datoteke zaporke.

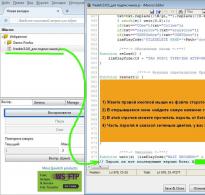

- Ako odlučite dešifrirati svoju lozinku u sustavu Windows, morate preuzeti Aircrack-ng. Link ću postaviti na dnu članka.

- Skinuli smo, pokrenuli i princip je isti kao i gore, samo što postoji grafičko sučelje. Ako netko ne zna kako pokrenuti itd., kako raditi s Aircrack-ngom, pročitajte u nastavku:

- Idemo u preuzetu mapu i u njoj nalazimo mapu bin, tamo odabiremo dubinu bita sustava x32 ili x64, također mapu. Ako netko ne zna bitnu dubinu sustava, pročitajte članak ""

- U mapi koja odgovara bitnoj razini vašeg sustava pronađite datoteku Aircrack-ng GUI.exe i pokrenite je dvostrukim klikom lijeve tipke miša.

- FileName: odaberite datoteku s ekstenzijom cap koja je snimljena u prvoj opciji kada ste skenirali vezu.

- Označite okvir pokraj wpa ili wep, ovisi o tome koja je enkripcija bila omogućena na ruteru.

- Popis riječi: Navedite datoteku s lozinkama, imat će ekstenziju txt

- Pritisnite "Enter" i idemo dešifrirati, odnosno odabrati lozinku, koliko je vaše računalo moćno, brže će isprobavati lozinke.

- Kao što vidite, nije tako teško otvoriti wifi točku, pogotovo ako je AES. Nije veliki savjet, uvijek odaberite WPA-2/PSK za mrežnu enkripciju.

- -w– naziv datoteke ispisa

- -c– broj kanala

- –bssid– MAC adresa pristupne točke

- -0 - deautentifikacija

- 3 — broj paketa

- -a— MAC adresa pristupne točke (AP)

- -c— MAC adresa klijenta na koji se primjenjuje deautentifikacija

- besplatan pristup

- veličina rječnika

- podržane vrste hashiranja

- dostupnost detaljne kriptoanalize (na primjer, pomoću Rainbow tablica)

- cmd5.ru

cmd5.ru jedan je od najstarijih servisa za dešifriranje hashova, koji postoji od 2006. Prednosti usluge:- jedinstvena baza podataka, bez premca u obimu - 4800 milijardi zapisa;

- veliki broj podržanih hash vrsta za brute force;

- mogućnost grupne obrade hashova;

- Dostupnost softverskog klijenta za pristup usluzi.

Osim besplatnog pristupa usluzi, postoji prošireni plaćeni paket usluga. Isplati li se platiti dešifriranje? Definitivno da, posebno u slučajevima kada niti jedna druga usluga ne može dešifrirati vašu zaporku, ili ste uključeni u dešifriranje hashova na kontinuiranoj osnovi, pogotovo jer su cijene prilično pristupačne. Iz vlastitog iskustva mogu reći da je ovo najučinkovitija usluga, zbog čega zauzima počasno prvo mjesto.

vrste hash-a:

- md5(md5($pass))

- sha256

- mysql

- mysql5

- md5($pass.$salt);Joomla

- md5($salt.$pass);osCommerce

- md5(md5($pass).$salt);Vbulletin;IceBB;Discuz

- md5(md5($salt).$pass)

- md5($salt.$pass.$salt);TBDev

- md5($salt.md5($pass))

- md5(md5($pass).md5($salt))

- md5(md5($salt).md5($pass));ipb;mybb

- sha1($salt.$pass)

- sha1(lower($username).$pass);SMF

- sha1(gornji($korisničko ime).’:’.gornji($pass));ManGOS

- sha1($korisničko ime.’:’.$pass)

- sha1(salt.pass.’UltimateArena’)

- MD5(Unix);phpBB3;WordPress

- Des (unix)

- mssql

- md5 (unicode)

- serv-u

- radmin v2.x

- xsrc.ru

besplatno + plaćeno | 100G | wpa pmkid | rječnička gužvaxsrc.ru izvrsna je usluga za odabir WPA rukovanja; moguće je kupiti odabrane lozinke od ovlaštenih članova servisa s njihovim vlastitim mogućnostima odabira raspršivanja uz malu naknadu.

- crackstation.net

besplatno | 190G | LM NTLM md2 md4 md5 md5(md5) md5-half sha1 sha1(sha1_bin()) sha224 sha256 sha384 sha512 ripeMD160 whirlpool MySQL 4.1+ | dicU opisu usluge stoji da baza uključuje sve riječi iz Wikipedije, kao i sve javno dostupne rječnike koje je autor uspio pronaći na internetu. Rječnik koji koristi usluga dostupan je za preuzimanje. Osim toga, tu je i twitter bot @plzcrack.

- md5.darkbyte.ru

besplatno | 329M+48G | md5 | dicUsluga daje dobre rezultate jer osim vlastite lokalne baze podataka koristi usluge trećih strana. Omogućuje vam slanje neograničenog broja lozinki za dešifriranje, postoji API.

- tmto.org

besplatno | 36G | md5 lm ntlm sha1 | duginih stolovaNakon dugog razdoblja izvan mreže, projekt TMTO (Time-Memory Trade Off Cracking) ponovno je postao dostupan. Baza podataka postala je još veća, pojavili su se novi algoritmi, usluga je ostala besplatna, kao i prije. Zadovoljan sam velikom brzinom dešifriranja zbog stalnog rasta klastera. Možete poslati neograničen broj hashova za dešifriranje odjednom.

- hashcracking.ru

besplatno i autentično | 3M | md5 mysql mysql5 sha1 | dic duginih tablicahashcracking.ru je još uvijek u funkciji, omogućuje vam pretraživanje mysql i mysql5 lozinki, brute force korištenjem maske, moguće je pretraživanje rječnika s navedenom soli.

- www.md5decrypter.co.uk

besplatno | 8.7G | md5 | dicDobra besplatna usluga s pristojnom bazom. Možete poslati 12 md5 hashova na obradu odjednom. Među nedostacima se može primijetiti da se koristi samo provjera rječnika pronađenih lozinki.

Dešifriranje cap datoteke u Linuxu

Aircrack-NG-a2 -b -w [put do rječnika ili popisa riječi] /root/Desktop/*.cap

/root/Desktop/*.cap

aircrack-ng –a2 –b 00:20:BF:E6:E4:D2 –w /root/password.txt /root/Desktop/*.cap

Dešifriranje cap datoteke u WINDOWS-u:

Dešifriranje rukovanja- težak proces i čitatelj je to vjerojatno odavno shvatio WPA hakiranječak i uz kvalitetan stisak ruke i ravne ruke napadača, izgleda kao rulet. Sve ovisi o početnoj složenosti lozinke. Nitko ne može jamčiti povoljan ishod, ali statistika nas veseli i kaže da je barem 20% WPA mreža uspješno hakirano, stoga ne očajavajte, samo naprijed!

Prvo morate pripremiti rječnik. WPA rječnik je obična tekstualna datoteka koja sadrži jednu moguću lozinku u svakom retku. Uzimajući u obzir zahtjeve lozinke prema WPA standardu, moguće lozinke moraju imati najmanje 8 i ne više od 63 znaka i mogu se sastojati samo od brojeva, velikih i malih latiničnih slova i posebnih znakova poput!@#$%, itd. (usput, ova se abeceda smatra prilično opsežnom). Donja granica duljine lozinke je jasna, najmanje 8 znakova i točka.

Pa, s vrha nije tako jednostavno. Beskorisno je probiti lozinku od 63 znaka pomoću rječnika, stoga je sasvim razumno ograničiti maksimalnu duljinu lozinke u rječniku na 14-16 znakova. Rječnik visoke kvalitete (za koji se procjenjuje stopa uspješnosti od 20%) teži više od 2 GB i sadrži oko 250 milijuna mogućih lozinki duljine u navedenom rasponu od 8-16 znakova. Što treba uključiti u ove kombinacije mogućih lozinki za dekodiranje rukovanja prošao bez problema? Prvo, svakako, cijeli osmoznamenkasti digitalni raspon, koji prema statistici čini gotovo polovicu svih otkrivenih lozinki. Uostalom, razni datumi savršeno se uklapaju u 8 znamenki, na primjer 05121988.

I još malo o rječnicima...

Potpuni digitalni osmeroznamenkasti broj ima 10^8 = 100 milijuna kombinacija, što je samo po sebi dosta. Osim toga, osnovni rječnik hakera mora nužno uključivati riječi koje se najčešće koriste kao lozinke, na primjer internet, lozinka, qwertyuiop, imena itd., kao i njihove mutacije s popularnim sufiksima za proširenje lozinki (jedini lider u ovom području je naravno sufiks 123). Oni. Ako je diana lozinka prekratka da bi bila u skladu sa WPA standardom, snalažljivi korisnik će je u većini slučajeva dodati u diana123, povećavajući time (po njegovom iskusnom mišljenju) tajnost lozinke. Poznato je i nekoliko desetaka takvih popularnih sufiksa.

Ako pokušavate sami sastaviti rječnik (koja je svrha? Sve je skupljeno prije nas), možete guglati ključne riječi wpa wordlist i preuzeti gotov rječnik. Ne zaboravite na ciljanje, jer bilo bi prilično naivno nadati se tome dekodiranje rukovanja Proći će glatko ako koristimo kineski stisak ruke prema ruskom rječniku i obrnuto. Odgovarajući možete potražiti i na internetu, jer ih možete jesti što god želite.

koristite crunch za generiranje raznih kombinacija iz osnovnog skupa

aircrack-ng

Nakon što smo pripremili neku vrstu kvalitetnog, po našem ne baš iskusnom mišljenju, rječnika (na primjer wordlist.txt), prelazimo na odabir lozinke, tj. dekodiranje rukovanja. Pokrenite aircrack-ng s dodatnim postavkama:

root@bt:~# aircrack-ng -e

root@bt:~ #aircrack-ng -e |

A evo i rezultata našeg rada:

Naša lozinka je pronađena u 3 sekunde, wow!!!

Na gornjoj snimci zaslona, aircrack-ng je pronašao lozinku (a to je bio rječnik riječi) u samo 3 sekunde. Da bi to učinio, isprobao je 3740 mogućih lozinki brzinom od 1039 lozinki u sekundi. Sve bi bilo u redu, ali ovdje pažljivčitatelj bi trebao biti prilično napet, jer ranije smo govorili o rječniku od 250 milijuna mogućih lozinki! I podijelimo 250*10^6 sa 1039 i dobijemo... CHO oko 240 tisuća sekundi, što je 66 sati... Skoro tri dana! Točno toliko će vašem prijenosnom računalu trebati da obradi osnovni rječnik od 2 GB (potpuno, ali svi se sjećaju “Zakona zlobe”). Takvi neodgovorni vremenski intervali uzrokovani su sporom brzinom izračuna, koju diktira visoka računalna složenost algoritama ugrađenih u proceduru WPA autentifikacije. Što možemo reći o velikim rječnicima, na primjer, puni digitalni deveteroznamenkasti znak već sadrži 900 milijuna kombinacija i trebat će nekoliko tjedana izračuna kako bismo bili sigurni da (barem) lozinka nije pronađena)

Ovakva luzerska situacija nije mogla a da ne zasmeta radoznalim umovima naših sunarodnjaka, te je ubrzo pronađeno rješenje. Za streaming računalstvo korišteni su GPU-ovi, odnosno video kartice. GPU (Graphic Processing Unit) - srce vašeg 3D akceleratora, ima čip sa stotinama (pa čak i tisućama) stream procesora, koji vam omogućuje da distribuirate višemilijunske, ali jednostavne operacije raspršivanja lozinki i time ubrzate proces dešifriranja po narudžbama veličine. Da ne budem neutemeljen, reći ću da je overclockani ATI RADEON HD 5870 sposoban postići brzinu od 100.000 lozinki u sekundi! Primjetna razlika, zar ne?

dešifriranje rukovanja pomoću GPU-a

Naravno, takve su brojke tipične samo za vrhunske ATI RADEON adaptere (NVIDIA je sa svojom CUDA tehnologijom još uvijek iskreno inferiorna u odnosu na ATI u pogledu brzine enumeracije WPA zbog očitih arhitektonskih prednosti potonjeg). Ali morate platiti za sve, dobar video akcelerator je skup, i obično se nalazi samo među strastvenim igračima, ili inače - štreberima.

Kao dio ovog članka za početnike, vjerojatno neću ulaziti u džunglu postavljanja ATI SDK-a i pyrita za Linux, samo ću napomenuti da ćete se morati seksati dugo i kvalitetno. I nema toliko vlasnika vrhunskih Radeona s Nvidijom, mislim da će to shvatiti sasvim neovisno. Pa, ili proguglajte)

Paradoksalno, Windows je najprikladniji za pogađanje WPA lozinke pomoću GPU-a, da, da, to je to). Činjenica je da upravljački programi video adaptera igraju značajnu ulogu u ovom procesu, čijim verzijama sustava Windows programeri posvećuju mnogo više pažnje nego upravljačkim programima za Linux. Uostalom, oni se fokusiraju na potrebe igrača. Poznajete li mnogo ljudi koji vole igrati na računalu s instaliranim Linuxom? Dva programa mogu odabrati WPA lozinku za Windows: komercijalni Elcomsoft Wireless Security Auditor i konzolni uslužni program hashcat-plus. Dalje ćemo razmotriti korištenje ovih posebnih programa, a istovremeno ćemo usporediti njihove karakteristike i govoriti o prednostima i manama oba. Da vidimo kojom brzinom će se to dogoditi dekodiranje rukovanja pod jednakim uvjetima, na istom sustavu za oba programa.

Obavezno je imati najnovije radne upravljačke programe video kartice u sustavu. Neću vam govoriti kako instalirati drva za ogrjev na video kameru, budući da ste ovdje, siguran sam da je to komad kolača za vas.

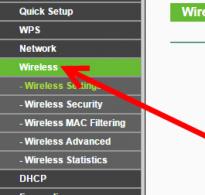

Dekodiranje Elcomsoft Wireless Security Auditor rukovanja

EWSA se može pronaći (i kupiti) na web stranici programera - www.elcomsoft.com, samo imajte na umu da besplatna probna verzija, prema glasinama, ne prikazuje pronađenu lozinku. Na internetu možete pronaći slomljene verzije različite kvalitete, samo ne zaboravite na grižnju savjesti koja će vas mučiti). Instaliranje i konfiguriranje EWSA je elementarno, možete odmah odabrati ruski jezik u izborniku, u postavkama GPU-a, provjerite jesu li vaši GPU-ovi vidljivi programu i odabrani potvrdnim okvirima (ako GPU-ovi nisu vidljivi na popisu, jasno vam je imate problem s upravljačkim programima), a također naznačite programu staze do vaših rječnika u postavkama rječnika.

Kliknite “Import data -> Import TCPDUMP file” i rukovanjem odaberite *.cap datoteku (program će ih provjeriti i ponuditi da označite one koje želimo napasti), nakon čega možete mirno kliknuti “Launch attack -> Dictionary napad":

Hmm... Moglo je biti zabavnije))

U ovom testu EWSA je pokazao brzinu od samo 135.000 lozinki u sekundi, iako sam na temelju hardverske konfiguracije očekivao brojku od oko četiri stotine tisuća.

Dekodiranje EWSA rukovanja

Usporedimo rad EWSA s njegovim istinski besplatnim konkurentom - hashcat-plus. Preuzmite cijeli set hashcat-guija s web stranice autora i raspakirajte arhivu na prikladno mjesto, prenosiv je. Pokrećemo hashcat-gui32.exe ili hashcat-gui64.exe ovisno o bitnosti Windowsa i odgovaramo na prvo pitanje koji ćemo GPU koristiti - NVidia (CUDA) ili ATI RADEON (varijanta CPU only nam očito neće odgovarati).

Kada se učita glavni prozor programa, idite na karticu oclHashcat-plus (ili cudaHashcat-plus u slučaju NVidije). Ima tu jedna suptilnost - hashcat ne zna parsirati EAPOL rukovanje, ne zna uopće kako i ne zna što je to. Zahtijeva da mu date WPA hashove "na srebrnom pladnju" u njegovom *.hccap formatu. Obični *.cap možete pretvoriti u *.hccap pomoću zakrpanog uslužnog programa aircrack-ng! Programer hashcat-a napravio je praktičan mrežni pretvarač, samo prenesite svoju *.cap datoteku s rukovanjem tamo i navedite ESSID, ako postoji rukovanje u datoteci, *.hccap će biti vraćen spreman za napad. Pa ako ne, onda nema suđenja).

Idemo dalje - naznačimo programu našu *.hccap datoteku kao Hash datoteku za napad, dodamo datoteke rječnika u prozor popisa Worda (možete koristiti strelice za postavljanje željenog redoslijeda njihovog prolaska), odaberete WPA/WPA2 kao vrstu Hash i kliknite na Start.

Trebao bi se pojaviti prozor konzole s pokretanjem odabrane verzije hashcat-plus i hrpom parametara, a ako je sve u redu, uslužni program će početi raditi. Tijekom procesa izračuna možete prikazati trenutni status pritiskom na tipku 's'. Možete pauzirati proces pritiskom na 'p' ili ga prekinuti pritiskom na 'q'. Ako hashcat-plus iznenada pronađe lozinku, sigurno će vam je pokazati.

Rezultat je 392.000 lozinki u sekundi! I to se vrlo dobro slaže s teoretskom očekivanom brzinom, temeljenom na konfiguraciji sustava i izračunima olovkom.

Ovaj test uvjerljivo pokazuje da je hashcat-plus puno skalabilniji kada se koristi više GPU-ova istovremeno. Tvoj izbor.

Rukovanje - jednostavnim rječnikom, datoteka koja sadrži šifriranu lozinku za Wi-Fi mrežu.

A ovdje je popis usluga koje besplatno dešifriraju rukovanje:

Aircloud-ng.me

- polu-besplatna usluga koja će vaše rukovanje provući kroz 58 rječnika, brojka je svakako impresivna, ali oni koji često ne uključuju lozinke su korisnici koji govore ruski.

Kako biste poslali datoteku, samo navedite svoju e-poštu i odaberite odgovarajući cap/pcap rukovanje.

Još uvijek postoji šansa da se na njemu pronađe lozinka, ali je blizu nule.

wpa-sec.stanev.org

- usluga koja sadrži 18 popularnih rječnika vrlo često pomaže jer

sadrži prilično dobre rječnike, na primjer isider_pro_wpa, potpuni popis rječnika može se pronaći na samoj stranici. Često visi, ne može izdržati protok besplatnih učitavača, u kojem slučaju administrator ograničava grubu silu na samo 2 rječnika, ali to se događa privremeno kada se poslužitelj oslobodi i opskrbljuje ostatak rječnika.

wpa-darkicop.org - To je također besplatna usluga, ali iz nekog razloga u posljednje vrijeme ne radi.

Trčanje prolazi kroz sljedeće rječnike: Rainbow, CoW (1M), Openwall (3M), Insidepro (11M), Offensive security (39M)

Od besplatnih ću spomenuti i par istoimenih tema na drugim forumima:

antichat - vrlo često pomažu, ali što mogu pomoći... praktički žive s tim rukovanjima, u punom smislu riječi)

Objavljujte striktno prema pravilima i naći ćete pomoć. Dešava se da trče po telefonima i rijetkim rječnicima koji nisu u javnoj domeni, u mnogim plaćenim servisima to čak ni ne čine. Vjerojatnost pronalaženja propusnice: 60%

insajder o - Također dosta star forum, postoji tema gdje ti pomažu pronaći prolaz, ali polako postaje prekrivena paučinom.

Plaćeno:

onlinehashcrack.com - Da budem iskren, koristio sam ga nekoliko puta, u početku je bio besplatan, sada samo za novac, u prosjeku 3-4 $ po pronađenoj lozinci. Nije poznato koje rječnike sadrži, pokušao sam saznati, obratiti se administratoru stranice, ali bezuspješno, nikad nisam dobio odgovor. Pronalazi samo banalne datume rođenja i engleske riječi.

xsrc.ru - Reći ću jednu stvar o tome, prije otprilike 4 mjeseca preuzeo sam rukovanje s vafla, čija je lozinka običan RU telefonski broj, ova usluga nije pronašla ovu lozinku, često pronalazi jednostavne 8-znamenkastih propusnica, datume rođenja , popis rječnika mi nije poznat.

cloudcracker.com- kao što je navedeno u oglasu, pokreće 300.000.000 riječi u 20 minuta, postoje 3 rječnika za odabir (engleski, 2wire, telefonski brojevi) gdje možete odabrati broj riječi koje će biti grube. Rječnici su prilagođeni više us-en zemljama; cijena dešifriranja može doseći i do 136 dolara, ovisno o tome koliko redaka riječi odaberete, a morate platiti neovisno o tome hoće li usluga pronaći lozinku ili ne.

gpuhash.me - Prilično kvalitetna usluga, sadrži mnogo različitih rječnika, lozinki koje se zapravo često postavljaju, fokusirane na ru i us lozinke. Postoji besplatno prolaženje kroz osnovni rječnik.

airslax.com- usluga od autora airslax distribucije, cijena za 1 pronađenu lozinku je 5usd. Provjerava rukovanje prema standardnim rječnicima brojeva, mobilnim telefonima Ukrajine i Rusije.

pwaudit.com -Izgleda prilično dobro i vrlo je zgodan, možete vidjeti detaljnu statistiku brutea, usput podržava veliki broj vrsta hasheva. Trenutno baza podataka sadrži 9TB duginih tablica i više od 15GB "čistih" lozinki

Ovaj članak će govoriti o tome kako hakirati Wi-Fi mrežu s WPA/WPA2 enkripcijom presretanjem rukovanja. Ali prvo, teorija.

WPA/WPA2 teorija

WPA (ili WPA v1 kako se ponekad naziva) obično koristi algoritam šifriranja TKIP. TKIP je dizajniran za poboljšanje WEP enkripcije bez potrebe za hardverskim izmjenama za rad. WPA2 nužno koristi algoritam za šifriranje AES-CCMP, koji je moćniji i sigurniji od TKIP-a.

WPA i WPA2 omogućuju vam korištenje EAS-bazirane autentifikacije (RADIUS poslužitelj “Enterprise”) ili Pre-Shared Key (PSK) “Personal” autentifikacije.

WPA/WPA2 PSK enkripcije ranjive su na napade rječnikom. Da biste izvršili ovaj napad, morate dobiti 4-smjerno WPA rukovanje između wifi klijenta i pristupne točke (AP), kao i rječnik koji sadrži zaporku.

WPA/WPA2 PSK radi ovako: izveden je iz ključa pred-sesije, koji se zove Prijelazni ključ u paru (PTK). PTK, zauzvrat, koristi Pre-Shared Key i pet drugih parametara - SSID, Najava autentifikatora (NAJAVITI), Suplicant Nounce (Snounce), MAC adresa autentifikatora (MAC adresa pristupne točke) I MAC adresa dobavljača (MAC adresa Wi-Fi klijenta). Ovaj ključ nadalje koristi enkripciju između pristupne točke (AP) i wifi klijenta.

Napadač koji u ovom trenutku sluša prijenos može presresti svih pet parametara (vidi prethodni odlomak). Jedina stvar koju negativac ne posjeduje je Pre-Shared ključ. Otkrijmo kako se kreira Pre-Shared ključ.

Pre-Shared ključ se dobiva/kreira korištenjem WPA-PSK zaporke koju korisnik predaje zajedno sa SSID-om. Kombinacija ova dva parametra šalje se putem Funkcija derivacije ključa temeljena na lozinci (PBKDF2), koji daje 256-bitni dijeljeni ključ.

U normalnom/tipičnom WPA/WPA2 PSK napadu rječnikom, napadač će koristiti rječnik s programom/alatom. Program će ispisati 256-bitni unaprijed dijeljeni ključ za svaku zaporku i koristit će ga s ostalim parametrima koji su opisani u stvaranju PTK-a. PTK će se koristiti za provjeru Provjera integriteta poruke (MIC) u jednom od paketa za rukovanje. Ako se poklapaju, tada će zaporka u rječniku biti točna, u protivnom će biti suprotna (netočna). Upravo tako radi WPA/WPA2 PSK.

Praksa

Važno:Ne zaboravite da trebate odabrati pravi wifi klijent! Da biste to učinili, pažljivo pogledajte pojedinosti o podržanim skupovima čipova. Kao klijent koristim ALFA AWUS036H.

Nakon što je kupljen/odabran “pravi” hardver, nastavljamo s njegovim postavljanjem. Prvo, pokrenimo naredbu airmon-ng da saznamo koja su sučelja dostupna u sustavu:

Stvoreno je virtualno sučelje pon0, mi ćemo raditi s njim.

Sada skeniramo zrak koristeći airodump-ng:

$ sudo airodump - ng mon0

Budući da smo svi "dobri", testirat ćemo sve na našim AP-ovima. U mom slučaju jeste TestWireless. Prijeđimo na to:

$ sudo airodump - ng - w handshaketest - c 1 -- bssid BC : AE : C5 : 71 : D3 : 17 mon0

Vidimo da je klijent spojen na AP. To je ono što nam treba, jer znamo - Presretanje rukovanja moguće je ako i samo ako je klijent spojen na AP.

Sada ostavite prozor terminala tamo gdje radi airodump-ng otvoren. Otvorimo novi prozor u kojem pišemo:

$ sudo aireplay - ng - 0 3 - a BC : AE : C5 : 71 : D3 : 17 - c 70 : F1 : A1 : 72 : b4 : 25 pon0

Ažurirano 17.10.2019