Смотреть что такое "DLP" в других словарях. Что такое DLP-системы и зачем нужны DLP-решения защиты от утечек данных? Применение dlp систем

В наши дни можно часто услышать о такой технологии, как DLP-системы. Что это такое, и где это используется? Это программное обеспечение, предназначенное для предотвращения потери данных путем обнаружения возможных нарушений при их отправке и фильтрации. Кроме того, такие сервисы осуществляют мониторинг, обнаружение и блокирование при ее использовании, движении (сетевом трафике), а также хранении.

Как правило, утечка конфиденциальных данных происходит по причине работы с техникой неопытных пользователей либо является результатом злонамеренных действий. Такая информация в виде частных или корпоративных сведений, объектов интеллектуальной собственности (ИС), финансовой или медицинской информации, сведений кредитных карт и тому подобное нуждается в усиленных мерах защиты, которые могут предложить современные информационные технологии.

Термины «потеря данных» и «утечка данных» связаны между собой и часто используются как синонимы, хотя они несколько отличаются. Случаи утери информации превращаются в ее утечку тогда, когда источник, содержащий конфиденциальные сведения, пропадает и впоследствии оказывается у несанкционированной стороны. Тем не менее утечка данных возможна без их потери.

Категории DLP

Технологические средства, используемые для борьбы с утечкой данных, можно разделить на следующие категории: стандартные меры безопасности, интеллектуальные (продвинутые) меры, контроль доступа и шифрование, а также специализированные DLP-системы (что это такое - подробно описано ниже).

Стандартные меры

Такие стандартные меры безопасности, как системы обнаружения вторжений (IDS) и антивирусное программное обеспечение, представляют собой обычные доступные механизмы, которые охраняют компьютеры от аутсайдера, а также инсайдерских атак. Подключение брандмауэра, к примеру, исключает доступ к внутренней сети посторонних лиц, а система обнаружения вторжений обнаруживает попытки проникновения. Внутренние атаки возможно предотвратить путем проверки антивирусом, обнаруживающих установленных на ПК, которые отправляют конфиденциальную информацию, а также за счет использования сервисов, которые работают в архитектуре клиент-сервер без каких-либо личных или конфиденциальных данных, хранящихся на компьютере.

Дополнительные меры безопасности

Дополнительные меры безопасности используют узкоспециализированные сервисы и временные алгоритмы для обнаружения ненормального доступа к данным (т. е. к базам данных либо информационно-поисковых системам) или ненормального обмена электронной почтой. Кроме того, такие современные информационные технологии выявляют программы и запросы, поступающие с вредоносными намерениями, и осуществляют глубокие проверки компьютерных систем (например, распознавание нажатий клавиш или звуков динамика). Некоторые такие сервисы способны даже проводить мониторинг активности пользователей для обнаружения необычного доступа к данным.

Специально разработанные DLP-системы - что это такое?

Разработанные для защиты информации DLP-решения служат для обнаружения и предотвращения несанкционированных попыток копировать или передавать конфиденциальные данные (преднамеренно или непреднамеренно) без разрешения или доступа, как правило, со стороны пользователей, которые имеют право доступа к конфиденциальным данным.

Для того чтобы классифицировать определенную информацию и регулировать доступ к ней, эти системы используют такие механизмы, как точное соответствие данных, структурированная дактилоскопия, прием правил и регулярных выражений, опубликований кодовых фраз, концептуальных определений и ключевых слов. Типы и сравнение DLP-систем можно представить следующим образом.

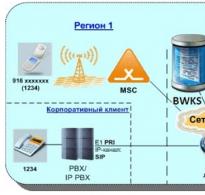

Network DLP (также известная как анализ данных в движении или DiM)

Как правило, она представляет собой аппаратное решение либо программное обеспечение, которое устанавливается в точках сети, исходящих вблизи периметра. Она анализирует сетевой трафик для обнаружения конфиденциальных данных, отправляемых в нарушение

Endpoint DLP (данные при использовании )

Такие системы функционируют на рабочих станциях конечных пользователей или серверов в различных организациях.

Как и в других сетевых системах, конечная точка может быть обращена как к внутренним, так и к внешним связям и, следовательно, может быть использована для контроля потока информации между типами либо группами пользователей (например, «файерволы»). Они также способны осуществлять контроль за электронной почтой и обменом мгновенными сообщениями. Это происходит следующим образом - прежде, чем сообщения будут загружены на устройство, они проверяются сервисом, и при содержании в них неблагоприятного запроса они блокируются. В результате они становятся неоправленными и не подпадают под действие правил хранения данных на устройстве.

DLP-система (технология) имеет преимущество в том, что она может контролировать и управлять доступом к устройствам физического типа (к примеру, мобильные устройства с возможностями хранения данных), а также иногда получать доступ к информации до ее шифрования.

Некоторые системы, функционирующие на основе конечных точек, также могут обеспечить контроль приложений, чтобы блокировать попытки передачи конфиденциальной информации, а также обеспечить незамедлительную обратную связь с пользователем. Вместе с тем они имеют недостаток в том, что они должны быть установлены на каждой рабочей станции в сети, и не могут быть использованы на мобильных устройствах (например, на сотовых телефонах и КПК) или там, где они не могут быть практически установлены (например, на рабочей станции в интернет-кафе). Это обстоятельство необходимо учитывать, делая выбор DLP-системы для каких-либо целей.

Идентификация данных

DLP-системы включают в себя несколько методов, направленных на выявление секретной либо конфиденциальной информации. Иногда этот процесс путают с расшифровкой. Однако идентификация данных представляет собой процесс, посредством которого организации используют технологию DLP, чтобы определить, что искать (в движении, в состоянии покоя или в использовании).

Данные при этом классифицируются как структурированные или неструктурированные. Первый тип хранится в фиксированных полях внутри файла (например, в виде электронных таблиц), в то время как неструктурированный относится к свободной форме текста (в форме текстовых документов или PDF-файлов).

По оценкам специалистов, 80% всех данных - неструктурированные. Соответственно, 20% - структурированные. основывается на контент-анализе, ориентированном на структурированную информацию и контекстный анализ. Он делается по месту создания приложения или системы, в которой возникли данные. Таким образом, ответом на вопрос «DLP-системы - что это такое?» послужит определение алгоритма анализа информации.

Используемые методы

Методы описания конфиденциального содержимого на сегодняшний день многочисленны. Их можно разделить на две категории: точные и неточные.

Точные методы - это те, которые связаны с анализом контента и практически сводят к нулю ложные положительные ответы на запросы.

Все остальные являются неточными и могут включать в себя: словари, ключевые слова, регулярные выражения, расширенные регулярные выражения, мета-теги данных, байесовский анализ, статистический анализ и т. д.

Эффективность анализа напрямую зависит от его точности. DLP-система, рейтинг которой высок, имеет высокие показатели по данному параметру. Точность идентификации DLP имеет важное значение для избегания ложных срабатываний и негативных последствий. Точность может зависеть от многих факторов, некоторые из которых могут быть ситуативными или технологическими. Тестирование точности может обеспечить надежность работы DLP-системы - практически нулевое количество ложных срабатываний.

Обнаружение и предотвращение утечек информации

Иногда источник распределения данных делает конфиденциальную информацию доступной для третьих лиц. Через некоторое время часть ее, вероятнее всего, обнаружится в несанкционированном месте (например, в интернете или на ноутбуке другого пользователя). DLP-системы, цена которых предоставляется разработчиками по запросу и может составлять от нескольких десятков до нескольких тысяч рублей, должны затем исследовать, как просочились данные - от одного или нескольких третьих лиц, было ли это независимо друг от друга, не обеспечивалась ли утечка какими-то другими средствами и т. д.

Данные в покое

«Данные в состоянии покоя» относятся к старой архивной информации, хранящейся на любом из жестких дисков клиентского ПК, на удаленном файловом сервере, на диске Также это определение относится к данным, хранящимся в системе резервного копирования (на флешках или компакт-дисках). Эти сведения представляют большой интерес для предприятий и государственных учреждений просто потому, что большой объем данных содержится неиспользованным в устройствах памяти, и более вероятно, что доступ к ним может быть получен неуполномоченными лицами за пределами сети.

Технология DLP (Data Loss Prevention ) - технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек. Конкурентным преимуществом большинства систем является модуль анализа. Производители настолько выпячивают этот модуль, что часто называют по нему свои продукты, например «DLP-решение на базе меток». Поэтому пользователь выбирает решения зачастую не по производительности, масштабируемости или другим, традиционным для корпоративного рынка информационной безопасности критериям, а именно на основе используемого типа анализа документов. Очевидно, что, поскольку каждый метод имеет свои достоинства и недостатки, использование только одного метода анализа документов ставит решение в технологическую зависимость от него. Большинство производителей используют несколько методов, хотя один из них обычно является «флагманским».

Под DLP многие клиенты и производители решений иногда понимают то, что DLP не является – скажем, систему защиты и блокировки портов. Есть устойчивое мнение, что DLP – это только софт, что тоже в корне неверно. DLP – это целый комплекс организационных и технических мер. Не случайно наиболее дальновидные производители DLP стремятся выйти за рамки систем защиты от утечек в смежные области, нарастить функционал. DLP-проект – дело сложное, это очень много консалтинга, совместной работы с заказчиком, и совсем чуть-чуть собственно внедрения, адаптации системы под инфраструктуру конкретной компании.

Постепенно сложилась концепция трех стадий взаимодействия с клиентом в DLP-проекте: pre-DLP, DLP и post-DLP. На первом этапе команда вендора, интегратора и заказчика совместно разбираются с объектами защиты, выясняют, какую именно конфиденциальную информацию будет отслеживаться в компании. Это во многом консалтинговая работа. На рынке присутствуют автоматические инструменты для помощи компании в категоризации информации. Он позволяет в полуавтоматическом режиме разнести информацию по категориям. В дальнейшем, при анализе исходящего трафика, система определяет, к какой категории или категориям относится исходящий документ, сопоставляет его с уже имеющимися образцами (сравниваются векторы документов, построенные в многомерном пространстве. Измерения этого пространства - термины). Если вектор документа близок к вектору эталонного конфиденциального документа, система сообщает об этом или блокирует отправку (в зависимости от настроек). Это сложная гибридная лингвистика в действии. На этапе pre-DLP важно подготовить такую классификацию, чтобы у системы в процессе работы не возникало ни сомнений, ни ложных срабатываний.

Внедрение – это простая часть, обычно она занимает от одного до нескольких дней. По сути это просто развертывание софта на всю компанию. Если там сложная, большая разветвленная инфраструктура, это будет подольше. Стадия post-DLP предполагает работу с системой, когда инцидент уже произошел. При соблюдении в компании ряда процедур данные системы могут использоваться в качестве доказательства в суде (в случае преследования нарушителя за несоблюдение режима коммерческой тайны, например).

По подсчетам ABI Research, к концу 2014 года рынок решений Data Loss Prevention достигнет $1,7 млрд. Аналитики компании Gartner придерживаются оценки в $830 млн. По словам Натальи Касперской, генерального директора InfoWatch, российский рынок DLP-систем в 2014 году вырос на 30-35%, а весь мировой рынок составил $700 млн.

В России работает несколько компаний - производителей DLP-систем (основные - InfoWatch, «Инфосистемы Джет», Zecurion, SearchInform). По прогнозам Anti-Malware, сделанном в сентябре 2014 года, по итогам 2014 года объем российского рынка DLP-систем составит $85 – 88 млн. По внедрениям DLP-систем в России лидируют крупный бизнес (64%), госсектор (26%) и средний бизнес (10%).

1 июня 2014 г. вступил в действие новый стандарт обеспечения информационной безопасности в банках, рекомендованный им Банком России. Согласно стандарту, Банк России рекомендует российским банкам внедрять системы Data Loss Prevention (DLP), чтобы предотвратить утечку данных о клиентах. С их помощью кредитные организации смогут анализировать переписку сотрудников, а также выяснять, какими интернет-сайтами они пользуются.

Вступивший в силу 1 июня новый стандарт заменил старый, действовавший с 2010 года. В документе впервые говорится об «утечке данных» и прописаны меры для ее предотвращения. Для этого Центробанк России разрешил банкам использовать DLP (Data Loss Prevention - система для предотвращения утечек). Этот тип программного обеспечения устанавливается на компьютеры сотрудников и корпоративные серверы и позволяет отслеживать все их действия в интернете, а также переписку и обмен информацией.

Применение DLP обязывает банки архивировать электронную почту, чтобы в случае утечки информации можно было отследить ее источник. Кроме того, стандарт безопасности подразумевает применение защищенных сетевых протоколов.

Кроме того, согласно тексту внесенного в Думу документа, компании планируется наделить возможностью получать дистанционное согласие гражданина на обработку его персональных данных. В настоящее время сделать это можно только при личном присутствии человека.

Введение

Обзор предназначен для всех интересующихся рынком решений в сфере DLP и, в первую очередь, для тех, кто хочет выбрать подходящее для своей компании DLP-решение. В обзоре рассматривается рынок систем DLP в широком понимании этого термина, даётся краткое описание мирового рынка и более подробное - российского сегмента.

Системы защиты ценных данных существовали с момента их появления. В течение веков эти системы развивались и эволюционировали вместе с человечеством. С началом компьютерной эры и переходом цивилизации в постиндустриальную эпоху, информация постепенно стала главной ценностью государств, организаций и даже частных лиц. А основным инструментом её хранения и обработки стали компьютерные системы.

Государства всегда защищали свои секреты, но у государств свои средства и методы, которые, как правило, не оказывали влияния на формирование рынка. В постиндустриальную эпоху частыми жертвами компьютерной утечки ценной информации стали банки и другие кредитно-финансовые организации. Мировая банковская система первой стала нуждаться в законодательной защите своей информации. Необходимость защиты частной жизни осознали и в медицине. В результате, например, в США были приняты Health Insurance Portability and Accountability Act (HIPAA), Sarbanes–Oxley Act (SOX), а Базельский комитет по банковскому надзору выпустил ряд рекомендаций, называемый «Basel Accords». Такие шаги дали мощный толчок развитию рынка систем защиты компьютерной информации. Вслед за растущим спросом стали появляться компании, предлагавшие первые DLP‑системы.

Что такое DLP-системы?

Общепринятых расшифровок термина DLP несколько: Data Loss Prevention, Data Leak Prevention или Data Leakage Protection, что можно перевести на русский как «предотвращение потери данных», «предотвращение утечки данных», «защита от утечки данных». Этот термин получил широкое распространение и закрепился на рынке примерно в 2006 году. А первые DLP‑системы возникли несколько раньше именно как средство предотвращения утечки ценной информации. Они были предназначены для обнаружения и блокирования сетевой передачи информации, опознаваемой по ключевым словам или выражениям и по заранее созданным цифровым «отпечаткам» конфиденциальных документов.

Дальнейшее развитие DLP‑систем определялось инцидентами, с одной стороны, и законодательными актами государств, с другой. Постепенно, потребности по защите от различных видов угроз привели компании к необходимости создания комплексных систем защиты. В настоящее время, развитые DLP‑продукты, кроме непосредственно защиты от утечки данных, обеспечивают защиту от внутренних и даже внешних угроз, учёт рабочего времени сотрудников, контроль всех их действий на рабочих станциях, включая удалённую работу.

При этом, блокирование передачи конфиденциальных данных, каноническая функция DLP-систем, стала отсутствовать в некоторых современных решениях, относимых разработчиками к этому рынку. Такие решения подходят исключительно для мониторинга корпоративной информационной среды, но в результате манипуляции терминологией стали именоваться DLP и относиться в этому рынку в широком понимании.

В настоящее время основной интерес разработчиков DLP-систем сместился в сторону широты охвата потенциальных каналов утечки информации и развитию аналитических инструментов расследования и анализа инцидентов. Новейшие DLP-продукты перехватывают просмотр документов, их печать и копирование на внешние носители, запуск приложений на рабочих станциях и подключение внешних устройств к ним, а современный анализ перехватываемого сетевого трафика позволяет обнаружить утечку даже по некоторым туннелирующим и зашифрованным протоколам.

Помимо развития собственной функциональности, современные DLP‑системы предоставляют широкие возможности по интеграции с различными смежными и даже с конкурирующими продуктами. В качестве примеров можно привести распространённую поддержку протокола ICAP, предоставляемого прокси‑серверами и интеграцию модуля DeviceSniffer, входящего в «Контур информационной безопасности SearchInform», с Lumension Device Control. Дальнейшее развитие DLP‑систем ведет к их интеграции с IDS/IPS-продуктами , SIEM‑решениями , системами документооборота и защите рабочих станций.

DLP‑системы различают по способу обнаружения утечки данных:

- при использовании (Data-in‑Use) - на рабочем месте пользователя;

- при передаче (Data-in‑Motion) - в сети компании;

- при хранении (Data-at‑Rest) - на серверах и рабочих станциях компании.

DLP‑системы могут распознавать критичные документы:

- по формальным признакам - это надёжно, но требует предварительной регистрации документов в системе;

- по анализу содержимого - это может давать ложные срабатывания, но позволяет обнаруживать критичную информацию в составе любых документов.

Со временем, изменились и характер угроз, и состав заказчиков и покупателей DLP‑систем. Современный рынок предъявляет к этим системам следующие требования:

- поддержка нескольких способов обнаружения утечки данных (Data in‑Use, Data -in‑Motion, Data-at‑Rest);

- поддержка всех популярных сетевых протоколов передачи данных: HTTP, SMTP, FTP, OSCAR, XMPP, MMP, MSN, YMSG, Skype, различных P2P‑протоколов;

- наличие встроенного справочника веб-сайтов и корректная обработка передаваемого на них трафика (веб-почта, социальные сети, форумы, блоги, сайты поиска работы и т.д.);

- желательна поддержка туннелирующих протоколов: VLAN, MPLS, PPPoE, и им подобных;

- прозрачный контроль защищенных SSL/TLS протоколов: HTTPS, FTPS, SMTPS и других;

- поддержка протоколов VoIP‑телефонии: SIP, SDP, H.323, T.38, MGCP, SKINNY и других;

- наличие гибридного анализа - поддержки нескольких методов распознавания ценной информации: по формальным признакам, по ключевым словам, по совпадению содержимого с регулярным выражением, на основе морфологического анализа;

- желательна возможность избирательного блокирования передачи критически важной информации по любому контролируемому каналу в режиме реального времени; избирательного блокирования (для отдельных пользователей, групп или устройств);

- желательна возможность контроля действий пользователя над критичными документами: просмотр, печать, копирование на внешние носители;

- желательна возможность контролировать сетевые протоколы работы с почтовыми серверами Microsoft Exchange (MAPI), IBM Lotus Notes, Kerio, Microsoft Lync и т.д. для анализа и блокировки сообщений в реальном времени по протоколам: (MAPI, S/MIME, NNTP, SIP и т.д.);

- желателен перехват, запись и распознавание голосового трафика: Skype, IP-телефония, Microsoft Lync;

- наличие модуля распознавания графики (OCR) и анализа содержимого;

- поддержка анализа документов на нескольких языках;

- ведение подробных архивов и журналов для удобства расследования инцидентов;

- желательно наличие развитых средств анализа событий и их связей;

- возможность построения различной отчётности, включая графические отчеты.

Благодаря новым тенденциям в развитии информационных технологий, становятся востребованными и новые функции DLP‑продуктов. С широким распространением виртуализации в корпоративных информационных системах появилась необходимость её поддержки и в DLP‑решениях. Повсеместное использование мобильных устройств как инструмента ведения бизнеса послужило стимулом для возникновения мобильного DLP. Создание как корпоративных так и публичных «облаков» потребовало их защиты, в том числе и DLP‑системами. И, как логичное продолжение, привело к появлению «облачных» сервисов информационной безопасности (security as a service - SECaaS).

Принцип работы DLP-системы

Современная система защиты от утечки информации, как правило, является распределённым программно‑аппаратным комплексом, состоящим из большого числа модулей различного назначения. Часть модулей функционирует на выделенных серверах, часть - на рабочих станциях сотрудников компании, часть - на рабочих местах сотрудников службы безопасности.

Выделенные сервера могут потребоваться для таких модулей как база данных и, иногда, для модулей анализа информации. Эти модули, по сути, являются ядром и без них не обходится ни одна DLP‑система.

База данных необходима для хранения информации, начиная от правил контроля и подробной информации об инцидентах и заканчивая всеми документами, попавшими в поле зрения системы за определённый период. В некоторых случаях, система даже может хранить копию всего сетевого трафика компании, перехваченного в течение заданного периода времени.

Модули анализа информации отвечают за анализ текстов, извлечённых другими модулями из различных источников: сетевой трафик, документы на любых устройствах хранения информации в пределах компании. В некоторых системах есть возможность извлечения текста из изображений и распознавание перехваченных голосовых сообщений. Все анализируемые тексты сопоставляются с заранее заданными правилами и отмечаются соответствующим образом при обнаружении совпадения.

Для контроля действий сотрудников на их рабочие станции могут быть установлены специальные агенты. Такой агент должен быть защищён от вмешательства пользователя в свою работу (на практике это не всегда так) и может вести как пассивное наблюдение за его действиями, так и активно препятствовать тем из них, которые пользователю запрещены политикой безопасности компании. Перечень контролируемых действий может ограничиваться входом/выходом пользователя из системы и подключением USB‑устройств, а может включать перехват и блокировку сетевых протоколов, теневое копирование документов на любые внешние носители, печать документов на локальные и сетевые принтеры, передачу информации по Wi‑Fi и Bluetooth и много другое. Некоторые DLP-системы способны записывать все нажатия на клавиатуре (key‑logging) и сохранять копий экрана (screen‑shots), но это выходит за рамки общепринятых практик.

Обычно, в составе DLP-системы присутствует модуль управления, предназначенный для мониторинга работы системы и её администрирования. Этот модуль позволяет следить за работоспособностью всех других модулей системы и производить их настройку.

Для удобства работы аналитика службы безопасности в DLP-системе может быть отдельный модуль, позволяющий настраивать политику безопасности компании, отслеживать её нарушения, проводить их детальное расследование и формировать необходимую отчётность. Как ни странно, при прочих равных именно возможности анализа инцидентов, проведения полноценного расследования и отчетность выходят на первый план по важности в современной DLP-системе.

Мировой DLP-рынок

Рынок DLP‑систем начал формироваться уже в этом веке. Как было сказано в начале статьи, само понятие «DLP» распространилось примерно в 2006 году. Наибольшее число компаний, создававших DLP‑системы, возникло в США. Там был наибольший спрос на эти решения и благоприятная обстановка для создания и развития такого бизнеса.

Почти все компании, начинавшие создание DLP-систем и добившиеся в этом заметных успехов, были куплены или поглощены, а их продукты и технологии интегрированы в более крупные информационные системы. Например, Symantec приобрела компанию Vontu (2007), Websense - компанию PortAuthority Technologies Inc. (2007), EMC Corp. приобрела компанию RSA Security (2006), а McAfee поглотила целый ряд компаний: Onigma (2006), SafeBoot Holding B.V. (2007), Reconnex (2008), TrustDigital (2010), tenCube (2010).

В настоящее время, ведущими мировыми производителями DLP‑систем являются: Symantec Corp., RSA (подразделение EMC Corp.), Verdasys Inc, Websense Inc. (в 2013 куплена частной компанией Vista Equity Partners), McAfee (в 2011 куплена компанией Intel). Заметную роль на рынке играют компании Fidelis Cybersecurity Solutions (в 2012 куплена компанией General Dynamics), CA Technologies и GTB Technologies. Наглядной иллюстрацией их позиций на рынке, в одном из разрезов, может служить магический квадрант аналитической компании Gartner на конец 2013 года (рисунок 1).

Рисунок 1. Распределение позиций DLP -систем на мировом рынке по Gartner

Российский DLP-рынок

В России рынок DLP‑систем стал формироваться почти одновременно с мировым, но со своими особенностями. Происходило это постепенно, по мере возникновения инцидентов и попыток с ними бороться. Первым в России в 2000 году начала разрабатывать DLP-решение компания «Инфосистемы Джет» (сначала это был почтовый архив). Чуть позже в 2003 году был основан InfoWatch, как дочерняя компания «Лаборатории Касперского». Именно решения этих двух компаний и задали ориентиры для остальных игроков. В их число, чуть позже, вошли компании Perimetrix, SearchInform, DeviceLock, SecureIT (в 2011 переименованная в Zecurion). По мере создания государством законодательных актов, касающихся защиты информации (ГК РФ статья 857 «Банковская тайна», 395-1-ФЗ «О банках и банковской деятельности», 98-ФЗ «О коммерческой тайне», 143-ФЗ «Об актах гражданского состояния», 152-ФЗ «О персональных данных», и другие, всего около 50 видов тайн), возрастала потребность в инструментах защиты и рос спрос на DLP‑системы. И через несколько лет на рынок пришла «вторая волна» разработчиков: Falcongaze, «МФИ Софт», Trafica. Стоит отметить, что все эти компании имели наработки в области DLP намного ранее, но стали заменты на рынке относительно недавно. Например, компания «МФИ Софт» начала разработку своего DLP-решения еще в 2005 году, а заявила о себе на рынке только в 2011 году.

Ещё позже, российский рынок стал интересен и иностранным компаниям. В 2007-2008 годах у нас стали доступны продукты Symanteс, Websense и McAfee. Совсем недавно, в 2012, на наш рынок вывела свои решения компания GTB Technologies. Другие лидеры мирового рынка тоже не оставляют попыток прийти на российский рынок, но пока без заметных результатов. В последние годы российский DLP‑рынок демонстрирует стабильный рост (свыше 40% ежегодно) в течение нескольких лет, что привлекает новых инвесторов и разработчиков. Как пример, можно назвать компанию Iteranet, с 2008 года разрабатывающую элементы DLP‑системы для внутренних целей, потом для корпоративных заказчиков. В в настоящий момент компания предлагает своё решение Business Guardian российским и зарубежным покупателям.

Компания отделилась от «Лаборатории Касперского» в 2003 году. По итогам 2012 года InfoWatch занимает более трети российского DLP-рынка. InfoWatch предлагает полный спектр DLP‑решений для заказчиков, начиная от среднего бизнеса и заканчивая крупными корпорациями и госструктурами. Наиболее востребовано на рынке решения InfoWatch Traffic Monitor. Основные преимущества их решений: развитый функционал, уникальные запатентованные технологии анализа трафика, гибридный анализ, поддержка множества языков, встроенный справочник веб-ресурсов, масштабируемость, большое количество предустановленных конфигураций и политик для разных отраслей. Отличительными чертами решения InfoWatch являются единая консоль управления, контроль действий сотрудников, находящихся под подозрением, интуитивно понятный интерфейс, формирование политик безопасности без использования булевой алгебры, создание ролей пользователей (офицер безопасности, руководитель компании, HR-директор и т.д.). Недостатки: отсутствие контроля за действиям пользователей на рабочих станциях, тяжеловесность InfoWatch Traffic Monitor для среднего бизнеса, высокая стоимость.

Компания основана еще в 1991 году, на сегодняшний день является одним из столпов российского DLP‑рынка. Изначально компания разрабатывала системы защиты организаций от внешних угроз и ее выход на DLP‑рынок − закономерный шаг. Компания «Инфосистемы Джет» − важный игрок российского ИБ-рынка, оказывающий услуги системной интеграции и разрабатывающий собственное ПО. В частности, собственное DLP-решение «Дозор-Джет». Основные его преимущества: масштабируемость, высокая производительность, возможность работы с Big Data, большой набор перехватчиков, встроенный справочник веб-ресурсов, гибридный анализ, оптимизированная система хранения, активный мониторинг, работа «в разрыв», средства быстрого поиска и анализа инцидентов, развитая техническая поддержка, в том числе в регионах. Также комплекс имеет возможности для интеграции с системами классов SIEM, BI, MDM, Security Intelligence, System and Network Management. Собственное ноу-хау – модуль «Досье», предназначенный для расследования инцидентов. Недостатки: недостаточный функционал агентов для рабочих станций, слабое развитие контроля за действиями пользователей, ориентированность решения только на крупные компании, высокая стоимость.

Американская компания, начинавшая свой бизнес в 1994 году как производитель ПО по информационной безопасности. В 1996 году представила свою первую собственную разработку «Internet Screening System» для контроля за действиями персонала в сети Интернет. В дальнейшем компания продолжила работу в сфере информационной безопасности, осваивая новые сегменты и расширяя ассортимент продуктов и услуг. В 2007 году компания усилила свои позиции на DLP‑рынке, приобретя компанию PortAuthority. В 2008 году Websense пришла на российский рынок. В настоящий момент компания предлагает комплексный продукт Websense Triton для защиты от утечек конфиденциальных данных, а также внешних видов угроз. Основные преимущества: единая архитектура, производительность, масштабируемость, несколько вариантов поставки, предустановленные политики, развитые средства отчетности и анализа событий. Недостатки: нет поддержки ряда IM-протоколов, нет поддержки морфологии русского языка.

Корпорация Symantec является признанным мировым лидером на рынке DLP‑решений. Произошло это после покупки в 2007 году компании Vontu, крупного производителя DLP‑систем. С 2008 года Symantec DLP официально представлена и на российском рынке. В конце 2010 года, первой из иностранных компаний, Symantec локализовала свой DLP‑продукт для нашего рынка. Основными преимуществами этого решения являются: мощный функционал, большое количество методов для анализа, возможность заблокировать утечку по любому контролируемому каналу, встроенный справочник веб-сайтов, возможность масштабирования, развитый агент для анализа событий на уровне рабочих станций, богатый международный опыт внедрения и интеграция с другими продуктами Symantec. К недостаткам системы можно отнести высокую стоимость и отсутствия возможностей контроля некоторых популярных IM-протоколов.

Эта российская компания была основана в 2007 году как разработчик средств информационной безопасности. Основные преимущества решения Falcongaze SecureTower: простота установки и настройки, удобный интерфейс, контроль большего количества каналов передачи данных, развитые средства анализа информации, возможность мониторинга действий сотрудников на рабочих станциях (включая просмотр скриншотов рабочего стола), граф-анализатор взаимосвязей персонала, масштабируемость, быстрый поиск по перехваченным данным, наглядная система отчетности по различным критериям.

Недостатки: не предусмотрена работа в разрыв на уровне шлюза, ограниченные возможности блокировки передачи конфиденциальных данных (только SMTP, HTTP и HTTPS), отсутствие модуля поиска конфиденциальных данные в сети предприятия.

Американская компания, основанная в 2005 году. Благодаря собственным наработкам в области информационной безопасности имеет большой потенциал развития. На российский рынок пришла в 2012 и успешно реализовала несколько корпоративных проектов. Преимущества её решений: высокая функциональность, контроль множества протоколов и каналов потенциальной утечки данных, оригинальные патентованные технологии, модульность, интеграция с IRM. Недостатки: частичная русская локализация, нет русской документации, отсутствие морфологического анализа.

Российская компания, основанная в 1999 году как системный интегратор. В 2013 году реорганизована в холдинг. Одним из направлений деятельности является предоставление широкого спектра услуг и продуктов для защиты информации. Один из продуктов компании - DLP‑система Business Guardian собственной разработки.

Преимущества: высокая скорость обработки информации, модульность, территориальная масштабируемость, морфологический анализ на 9 языках, поддержка широкого спектра протоколов туннелирования.

Недостатки: ограниченные возможности блокирования передачи информации (поддерживается только плагинами под MS Exchange, MS ISA/TMG и Squid), ограниченная поддержка шифрованных сетевых протоколов.

«МФИ Софт» – это российская компания-разработчик систем информационной безопасности. Исторически компания специализируется на комплексных решениях для операторов связи, поэтому большое внимание уделяет скорости обработки данных, отказоустойчивости и эффективному хранению. Разработки в области информационной безопасности «МФИ Софт» ведет с 2005 года. Компания предлагает на рынке DLP-систему АПК «Гарда Предприятие», ориентированное на крупные и средние предприятия. Преимущества системы: простота развертывания и настройки, высокая производительность, гибкие настройки правил детектирования (включая возможность записи всего трафика), широкие возможности контроля каналов коммуникации (помимо стандартного набора включающие VoIP-телефонию, P2P и туннелирующие протоколы). Недостатки: отсутствие некоторых видов отчетов, отсутствие возможностей блокировки передачи информации и поиски мест хранения конфиденциальной информации в сети предприятия.

Российская компания, основанная в 1995 году, изначально специализировавшаяся на разработке технологий хранения и поиска информации. Позже компания применила свой опыт и наработки в области информационной безопасности, создал DLP-решение под названием «Контур информационной безопасности». Преимущества этого решения: широкие возможности перехвата трафика и анализа событий на рабочих станциях, контроль рабочего времени сотрудников, модульность, масштабируемость, развитые инструменты поиска, скорость обработки поисковых запросов, граф-связи сотрудников, собственный запатентованный поисковый алгоритм «Поиск похожих», собственный учебный центр для обучения аналитиков и технических специалистов клиентов. Недостатки: ограниченные возможности блокирования передачи информации, отсутствие единой консоли управления.

Российская компания, основанная в 1996 году и специализирующаяся на разработке DLP- и EDPC-решений. В категорию DLP-производителей компания перешла в 2011 году, добавив к своему всемирно известному в категории EDPC решению DeviceLock (контроль устройств и портов на рабочих станциях Windows) компоненты, обеспечивающие контроль сетевых каналов и технологии контентного анализа и фильтрации. Сегодня DeviceLock DLP реализует все способы обнаружения утечки данных (DiM, DiU, DaR). Преимущества: гибкая архитектура и помодульное лицензирование, простота установки и управления DLP-политиками, в т.ч. через групповые политики AD, оригинальные патентованные технологии контроля мобильных устройств, поддержка виртуализованных сред, наличие агентов для Windows и Mac OS, полноценный контроль мобильных сотрудников вне корпоративной сети, резидентный модуль OCR (используемый в том числе при сканировании мест хранения данных). Недостатки: отсутствие DLP-агента для Linux, версия агента для Mac-компьютеров реализует только контекстные методы контроля.

Молодая российская компания, специализирующаяся на технологиях глубокого анализа сетевого трафика (Deep Packet Inspection - DPI). На основе этих технологий компания разрабатывает собственную DLP‑систему под названием Monitorium. Преимущества системы: простота установки и настройки, удобный пользовательский интерфейс, гибкий и наглядный механизм создания политик, подходит даже для небольших компаний. Недостатки: ограниченные возможности анализа (нет гибридного анализа), ограниченные возможности контроля на уровне рабочих станций, отсутствие возможностей поиска мест хранения несанкционированных копий конфиденциальной информации в корпоративной сети.

Выводы

Дальнейшее развитие DLP-продуктов идёт в направлении укрупнения и интеграции с продуктами смежных областей: контроль персонала, защита от внешних угроз, другие сегменты информационной безопасности. При этом, почти все компании работают над созданием облегчённых версий своих продуктов для малого и среднего бизнеса, где простота разворачивания DLP‑системы и удобство её использования важнее сложного и мощного функционала. Также, продолжается развитие DLP для мобильных устройств, поддержки технологий виртуализации и SECaaS в «облаках».

С учётом всего сказанного, можно предположить, что бурное развитие мирового, и особенно российского DLP‑рынков, привлечёт и новые инвестиции и новые компании. А это, в свою очередь, должно привести к дальнейшему росту количества и качества предлагаемых DLP‑продуктов и услуг.

С егодня рынок DLP-систем является одним из самых быстрорастущих среди всех средств обеспечения информационной безопасности. Впрочем, отечественная ИБ-сфера пока не совсем успевает за мировыми тенденциями, в связи с чем у рынка DLP-систем в нашей стране есть свои особенности.

Что такое DLP и как они работают?

Прежде чем говорить о рынке DLP-систем, необходимо определиться с тем, что, собственно говоря, подразумевается, когда речь идёт о подобных решениях. Под DLP-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации. Сама аббревиатура DLP расшифровывается как Data Leak Prevention, то есть, предотвращение утечек данных.

Подобного рода системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией должен быть не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Поскольку DLP-система должна препятствовать утечкам конфиденциальной информации, то она в обязательном порядке имеет встроенные механизмы определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Как правило, наиболее распространены два способа: путём анализа специальных маркеров документа и путём анализа содержимого документа. В настоящее время более распространен второй вариант, поскольку он устойчив перед модификациями, вносимыми в документ перед его отправкой, а также позволяет легко расширять число конфиденциальных документов, с которыми может работать система.

«Побочные» задачи DLP

Помимо своей основной задачи, связанной с предотвращением утечек информации, DLP-системы также хорошо подходят для решения ряда других задач, связанных с контролем действий персонала.

Наиболее часто DLP-системы применяются для решения следующих неосновных для себя задач:

- контроль использования рабочего времени и рабочих ресурсов сотрудниками;

- мониторинг общения сотрудников с целью выявления «подковерной» борьбы, которая может навредить организации;

- контроль правомерности действий сотрудников (предотвращение печати поддельных документов и пр.);

- выявление сотрудников, рассылающих резюме, для оперативного поиска специалистов на освободившуюся должность.

За счет того, что многие организации полагают ряд этих задач (особенно контроль использования рабочего времени) более приоритетными, чем защита от утечек информации, возник целый ряд программ, предназначенных именно для этого, однако способных в ряде случаев работать и как средство защиты организации от утечек. От полноценных DLP-систем такие программы отличает отсутствие развитых средств анализа перехваченных данных, который должен производиться специалистом по информационной безопасности вручную, что удобно только для совсем небольших организаций (до десяти контролируемых сотрудников).

(Data Loss Prevention)

Системы контроля действий пользователей, система защиты конфиденциальных данных от внутренних угроз.

DLP-системы применяются для обнаружения и предотвращения передачи конфиденциальных данных на разных этапах. (при перемещении, использовании и хранении). DLP-система позволяет:

Контроллировать работу пользователей, не давая бесконтрольно тратить рабочее время в личных целях.

Автоматически, незаметно для пользователя, записывать все действия, включая отправляемые и принимаемые сообщения электройнной почты, общение в чатах и системах мгновенного обмена сообщениями, социальных сетях, посещаемые веб-сайты, набранные на клавиатуре данные, переданные, напечатанные и сохранённые файлы и т. д.

Контроллировать использование компьютерных игр на рабочем месте и учитывать количество рабочего времени, потраченного на компьютерные игры.

Контроллировать сетевую активность пользователей, учитывать объёмы сетевого трафика

Контроллировать копирование документов на различные носители (съемные носители, жесткие диски, сетевые папки и т. д.)

Контроллировать сетевую печать пользователя

Фиксировать запросы пользователей поисковым машинам и т. д.

Data-in-motion - данные в движении - сообщения email, передача веб-трафика, файлов и т. д.

Data-in-rest - хранящиеся данные - информация на рабочих станциях, файловых серверах, usb-устройствах и т. д.

Data-in-use - данные в использовании - информация, обрабатываемая в данный момент.

Архитектура DLP решений у разных разработчиков может различаться, но в целом выделяют 3 основных веяния:

Перехватчики и контроллеры на разные каналы передачи информации. Перехватчики анализируют проходящие потоки информации, исходящие с периметра компании, обнаруживают конфиденциальные данные, классифицируют информацию и передают для обработки возможного инцидента на управляющий сервер. Контроллеры для обнаружения хранимых данных запускают процессы обнаружения в сетевых ресурсах конфиденциальной информации. Контроллеры для операций на рабочих станциях распределяют политики безопасности на оконечные устройства (компьютеры), анализируют результаты деятельности сотрудников с конфиденциальной информацией и передают данные возможного инцедента на управляющий сервер.

Агентские программы, устанавливаемые на оконечные устройства: замечают конфиденциальные данные в обработке и следят за соблюдением таких правил, как сохранение на сменный носитель информации, отправке, распечатывании, копировании через буфер обмена.

Центральный управляющий сервер - сопоставляет поступающие с перехватчиков и контроллеров сведения и предоставляет интерфейс проработки инцидентов и построения отчётности.

В решениях DLP имеется широкий набор комбинированных методов обнаружения информации:

Цифровые отпечатки документов и их частей

Цифровые отпечатки баз данных и другой структурированной информации, которую важно защитить от распространения

Статистические методы (повышение чувствительности системы при повторении нарушений).

При эксплуатации DLP-систем характерно циклическое выполнение нескольких процедур:

Обучение системы принципам классификации информации.

Ввод правил реагирования в привязке к категории обнаруживаемой информации и групп сотрудников, контроль действий которых должен осуществляться. Выделяются доверенные пользователи.

Выполнение DLP-системой операции контроля (система анализирует и нормализует информацию, выполняет сопоставление с принципами обнаружения и классификации данных, и при обнаружении конфиденциальной информации, система сопоставляет с существующими политиками, назначенными на обнаруженную категорию информации и, при необходимости, создаёт инцидент)

Обработка инцидентов (например проинформировать, приостановить или заблокировать отправку).

Особенности создания и эксплуатации VPN с точки зрения безопасности

Варианты построения VPN:

На базе сетевых операционных систем

На базе маршрутизаторов

На базе МСЭ

На базе специализированного программно-аппаратного обеспечения

На базе специализированного ПО

Для корректной и безопасной работы VPN необходимо понимать основы взаимодействия VPN и межсетевых экранов:

VPN способны создавать сквозные связующие тунели, проходящие через сетевой периметр, а потому крайне проблемные в плане контроля доступа со стороны межсетевого экрана, которому трудно анализировать зашифрованый трафик.

Благодаря своим функциям шифрования передаваемых данных, VPN можно использовать для обхода IDS-систем, не способных обнаруживать вторжения со стороны зашифрованных каналов связи.

В зависимости от сетевой архитектуры, крайне важная функция трансляции сетевых адресов (NAT - network adress translation) может оказаться несовместима с некоторыми реализациями VPN и т. д.

По сути, во время принятия решений о внедрении VPN-компонентов в сетевую архитектуру, администратор может либо выбрать VPN в качестве обособленного внешнего устройства, либо выбрать интеграцию VPN в МСЭ, для обеспечения обеих функций одной системы.

Внутри демилитаризованной зоны, между МСЭ и граничным маршрутизатором

Вутри подзащитной сети на сетевых адаптерах МСЭ

Внутри экранированной сети, позади МСЭ

Параллельно с МСЭ, на точке входа в подзащитную сеть.

При установлении защищённого соединения между VPN-устройствами (аутентификация, обмен ключами и т. д.)

Задержки, связанные с зашифрованием и расшифрованием защищаемых данных, а так же преобразованиями, необходимыми для контроля их целостности

Задержки, связанные с добавлением нового заголовка передаваемым пакетам

МСЭ + Обособленный VPN. Варианты размещения VPN:

МСЭ + VPN, размещенные как единое целое - подобное интегрированное решение более удобно при техническом сопровождении, чем предыдущий вариант, не вызывает проблем, связанных с NAT (трансляцией сетевых адресов) и обеспечивает более надёжный доступ к данным, за который отвечает МСЭ. Недостатком интегрированного решения является большая изначальная стоимость покупки такого средства, а так же ограниченность вариантов оптимизации соответствующих VPN и Брендмауэр-компонент (то есть максимально удовлетворяющие запросам реализации МСЭ могут оказаться не приспособленными к построению на их основе VPN-компонентов. VPN может оказывать существенное воздействие на производительность сети и задержки могут возникать на следующих этапах:

Безопасность электронной почты

Основные почтовые протоколы: (E)SMTP, POP, IMAP.

SMTP - simple mail transfer protocol, 25 порт TCP, нет аутентификации. Extended SMTP - добавлена аутентификация клиентов.

POP - post Office Protocol 3 - получение почты с сервера. Аутентификация в открытом виде. APOP - с возможностью аутентификации.

IMAP - internet message access protocol - незашифрованный почтовый протокол, который комбинирует свойства POP3 и IMAP. Позволяет работать напрямую с почтовым ящиком, без необходимости загрузки писем на компьютер.

Из-за отсутствия каких-либо нормальных средств шифровки информации, решили использовать SSL для шифровки данных этих протоколов. Отсюда появлились следующие разновидности:

POP3 SSL - 995 порт, SMTP SSL (SMTPS) 465 порт, IMAP SSL (IMAPS) - 993 порт, всё TCP.

Злоумышленник, работающий с системой электронной почты, может преследовать следующие цели:

Перехват паролей в POP и IMAP сеансах, в результате чего злоумышленник может получать и удалять почту без ведома пользователя

Перехват паролей в SMTP сеансах - в результате чего злоумышленник может быть незаконно авторизован для отправки почты через данный сервер

Атака на компьютер пользователя посредством рассылки почтовых вирусов, отправка поддельных писем (подделка адреса отправителя в SMTP - тривиальная задача), чтение чужих писем.

Атака на почтовый сервер средствами электронной почты с целью проникновения в его операционную систему или отказ в обслуживании

Использование почтового сервера в качестве ретранслятора при рассылке непрошенных сообщений (спама)

Перехват паролей:

Для решения проблем безопасности с протоколами POP, IMAP и SMTP, чаще всего используется протокол SSL, позволяющий зашифровать весь сеанс связи. Недостаток - SSL - ресурсоёмкий протокол, может существенно замедлить связь.

Спам и борьба с ним

Виды мошеннического спама:

Лотерея - восторженное уведомление о выигрышах в лотереях, в которых получатель сообщения не участвовал. Всё, что нужно - посетить соответствующий сайт и ввести там номер своего счёта и пин-код карты, необходимых якобы для оплаты услуг доставки.

Аукционы - заключается данный вид обмана в отсутствии товара, который продают жулики. Расплатившись, клиент ничего не получает.

Фишинг - письмо, содержащее ссылку на некоторый ресурс, где от вас желают предоставления данных и т. д. Выманивание у доверчивых или невнимательных пользователей персональных и конфиденциальных данных. Мошенники рассылают массу писем, как правило замаскированных под официальные письма различных учреждений, содержащих ссылки, ведущие на сайты-ловушки, визуально копирующие сайты банков, магазинов и др. организаций.

Почтовое жульничество - набор персонала для некоторой фирмы якобы нуждающейся в представителе в какой-либо стране, способного взять на себя заботы о пересылке товаров или переводе денег иностранной компании. Как правило, здесь скрываются схемы по отмыванию денег.

Нигерийские письма - просят внести небольшую сумму перед получением денег.

Письма счастья

Спам бывает массовым и целевым.

У массового спама отсутствуют конкретные цели и используется мошеннические методы социальной инженерии против множества людей.

Целевой спам - техника, направленная на конкретное лицо или организацию, при которой злоумышленник выступает от имени директора, администратора или иного сотрудника той организации, в которой работает жертва или злоумышленник представляет компанию, с которой у целевой организации сложились доверительные отношения.

Сбор адресов осуществляется подбором по словарям имён собственных, красивых слов, частое сочетание слово-цифра, методом аналогии, сканированием всех доступных источников информации (чаты, форумы и т. д.), воровством БД и т. д.

Полученные адреса верифицируются (проверяются, что действующие), путём пробной рассылки сообщения, помещением в текст сообщения, уникальной ссылки на картинку со счётчиком загрузок или ссылка «отписаться от спам-сообщений».

В дальнейшем спам рассылается либо напрямую с арендованных серверов, либо с ошибочно сконфигурированных легальных почтовых сервисов, либо путём скрытой установки на компьютер пользователя злонамеренного ПО.

Злоумышленник усложняет работу антиспам-фильтров путём внесения случайных текстов, шума или невидимых текстов, с помощью графических писем или изменяющихся графических писем, фрагментированные изображения, в том числе использование анимации, префразировка текстов.

Методы борьбы со спамом

Существует 2 основных метода фильтрации спама:

Фильтрация по формальным признакам почтового сообщения

Фильтрация по содержанию

Фрагментация по спискам: чёрным, белым и серым. Серые списки - метод временного блокирования сообщений с неизвестными комбинациями почтового адреса и ip-адреса сервера-отправителя. Когда первая попытка заканчивается временным отказом (как правило, программы спамеров повторную посылку письма не осуществляют). Недостатком способа является возможный большой временной интервал между отправлением и получением легального сообщения.

Проверка, было ли письмо отправлено с настоящего или ложного (поддельного) почтового сервера из указанного в сообщении домена.

«Обратный звонок» (callback) - при получении входящего соединения, сервер-получатель приостанавливает сессию и имитирует рабочую сессию с сервером-отправителем. Если попытка не удалась, приостановленное соединение разрывается без дальнейшей обработки.

Фильтрация по формальным признакам письма: адреса отправителя и получателя, размер, наличие и количество вложений, ip-адрес отправителя и т. д.

Формальный метод

Распознавание по содержанию письма - проверяется наличие в письме признаков спамерского содержания: определённого набора и распределение по письму специфических словосочетаний.

Распознавание по образцам писем (сигнатурный метод фильтрации, включающий в себя графические сигнатуры)

Байесовская фильтрация - фильтрация строго по словам. При проверке пришедшего письма, вычисляется вероятность того, что оно спам, на основании обработки текста, включающей в себя вычисления усреднённого «веса» всех слов данного письма. Отнесение письма к спаму или не спаму, производится по тому, превышает ли его вес некоторую планку, заданную пользователем. После принятия решения по письму, в базе данных обновляются «веса» для вошедших в неё слов.

Лингвистические методы - работающие с содержанием письма

Аутентификация в компьютерных системах

Процессы аутентификации могут быть разделены на следующие категории:

Но основе знания чего-либо (PIN, пароль)

На основе обладания чем-либо (смарт-карта, usb-ключ)

Не основе неотъемлимых характеристик (биометрические характеристики)

Типы аутентификации:

Простая аутентификация, использующая пароли

Строгая аутентификация на основе использования многофакторных проверок и криптографических методов

Биометрическая аутентификация

Основными атаками на протоколы аутентификации являются:

«Маскарад» - когда пользователь пытается выдать себя за другого пользователя

Повторная передача - когда перехваченный пароль пересылается от имени другого пользователя

Принудительная задержка

Для предотвращения таких атак сипользуются следующие приёмы:

Механизмы типа запрос-ответ, метки времени, случайные числа, цифровые подписи и т. д.

Привязка результата аутентификации к последующим действиям пользователей в рамках системы.

Периодическое выполнение процедур аутентификации в рамках уже установленного сеанса связи.

Аутентификация на основе многоразовых паролей

Аутентификация на основе одноразовых паролей - OTP (one time password) - одноразовые пароли действительны только для одного входа в систему и могут генерироваться с помощью OTP токена. Для этого используется секретный ключ пользователя, размещенный как внутри OTP токена, так и на сервере аутентификации.

Простая аутентификация

Односторонней

Двухсторонней

Трёхсторонней

Строгая аутентификация в её ходе доказывающая сторона доказывает свою подлинность проверяющей стороне, демонстрируя знание некоторого секрета. Бывает:

Может проводиться на основе смарт-карт или usb-ключей или криптографией.

Строгая аутентификация может быть реализована на основе двух- и трёхфакторного процесса проверки.

В случае двухфакторной аутентификации, пользователь должен доказать, что он знает пароль или пин-код и имеет определённый персональных идентификатор (смарт-карту или usb-ключ).

Трёхфакторная аутентификация подразумевает, что пользователь предъявляет еще один тип идентификационных данных, например, биометрические данные.

Строгая аутентификация, использующая криптографические протоколы может опираться на симметричное шифрование и асимметричное, а также на хеш-функции. Доказывающая сторона доказывает знание секрета, но сам секрет при этом не раскрывается. Используются одноразовые параметры (случайные числа, метки времени и номера последовательностей), позволяющие избежать повтора пеердачи, обеспечить уникальность, однозначность и временные гарантии передаваемых сообщений.

Биометрическая аутентификация пользователя

В качестве наиболее часто используемых биометрических признаков, используются:

Отпечатки пальцев

Рисунок вен

Геометрия руки

Радужная оболочка

Геометрия лица

Комбинации вышеперечисленного

Управление доступом по схеме однократного входа с авторизацией Single Sign-On (SSO)

SSO даёт возможность пользователю корпоративной сети при их входе в сеть пройти только одну аутентификацию, предъявив только один раз пароль или иной требуемый аутентификатор и затем, без дополнительной аутентификации, получить доступ ко всем авторизованным сетевым ресурсам, которые нужны для выполнения работы. Активно применяются такие цифровые средства аутентификации как токены, цифровые сертификаты PKI, смарт-карты и биометрические устройства. Примеры: Kerberos, PKI, SSL.

Реагирование на инциденты ИБ

Среди задач, стоящих перед любой системой управления ИБ, можно выделить 2 наиболее значимые:

Предотвращение инцидентов

В случае их наступления, своевременная и корректная ответная реакция

Первая задача в большинстве случаев основывается на закупке разнообразных средств обеспечения ИБ.

Вторая задача находится в зависимости от степени подготовленности компании к подобного рода событиям:

Наличие подготовленной группы реагирования на инцидент ИБ с уже заранее распределёнными ролями и обязанностями.

Наличие продуманной и взаимосвязанной документации по порядку управления инцидентами ИБ, в частности, осуществлению реагирования и расследования выявленных инцидентов.

Наличие заготовленных ресурсов для нужд группы реагирования (средств коммуникации, ..., сейфа)

Наличие актуальной базы знаний по произошедшим инцидентам ИБ

Высокий уровень осведомлённости пользователей в области ИБ

Квалифицированность и слаженность работы группы реагирования

Процесс управления инцидентами ИБ состоит из следующих этапов:

Подготовка – предотвращение инцидентов, подготовка группы реагирования, разработка политик и процедур и т.д.

Обнаружение – уведомление от системы безопасности, уведомление от пользователей, анализ журналов средств безопасности.

Анализ – подтверждение факта наступления инцидента, сбор доступной информации об инциденте, определение пострадавших активов и классификация инцидента по безопасности и приоритетности.

Реагирование – остановка инцидента и сбор доказательств, принятие мер по остановке инцидента и сохранение доказательной информации, сбор доказательной информации, взаимодействие с внутренними подразделениями, партнёрами и пострадавшими сторонами, а так же привлечение внешних экспертных организаций.

Расследование – расследование обстоятельств инцидентов информационной безопасности, привлечение внешних экспертных организаций и взаимодействие со всеми пострадавшими сторонами, а так же с правоохранительными органами и судебными инстанциями.

Восстановление – принятие мер по закрытию уязвимостей, приведших к возникновению инцидента, ликвидация последствий инцидента, восстановление работоспособности затронутых сервисов и систем. Оформление страхового извещения.

Анализ эффективности и модернизация – анализ произошедшего инцидента, анализ эффективности и модернизация процесса расследования инцидентов ИБ и сопутствующих документов, частных инструкций. Формирование отчёта о проведении расследования и необходимости модернизации системы защиты для руководства, сбор информации об инциденте, добавление в базу знаний и помещение данных об инциденте на хранение.

Перед эффективной системой управления инцидентами ИБ стоят следующие цели:

Обеспечение юридической значимости собираемой доказательной информации по инцидентам ИБ

Обеспечение своевременности и корректности действий по реагированию и расследованию инцидентов ИБ

Обеспечение возможности выявления обстоятельств и причин возникновения инцидентов ИБ с целью дальнейшей модернизации системы информационной безопасности

Обеспечение расследования и правового сопровождения внутренних и внешних инцидентов ИБ

Обеспечение возможности преследования злоумышленников и привлечение их к ответственности, предусмотренной законодательством

Обеспечение возможности возмещения ущерба от инцидента ИБ в соответствии с законодательством

Система управления инцидентами ИБ в общем случае взаимодействует и интегририруется со следующими системами и процессами:

Управление ИБ

Управление рисками

Обеспечение непрерывности бизнеса

Интеграция выражается в согласованности документации и формализации порядка взаимодействия между процессами (входной, выходной информации и условий перехода).

Процесс управления инцидентами ИБ довольно сложен и объёмен. Требует накопления, обработки и хранения огромного количества информации, а так же выполнения множества параллельных задач, поэтому на рынке представлено множество средств, позволяющих автоматизировать те или иные задачи, например, так называемые SIEM-системы (security information and event management).

Chief Information Officer (CIO) – директор по информцаионным технологиям

Chief Information Security Officer (CISO) – руководитель отдела ИБ, директор по информационной безопасности

Основная задача SIEM-систем не просто собирать события из разных источников, но автоматизировать процесс обнаружения инцидентов с документированием в собственном журнале или внешней системе, а так же своевременно информировать о событии. Перед SIEM-системой ставятся следующие задачи:

Консолидация и хранение журналов событий от различных источников – сетевых устройств, приложений, журналов ОС, средств защиты

Представление инструментов для анализа событий и разбора инцидентов

Корреляция и обработка по правилам произошедших событий

Автоматическое оповещение и управление инцидентами

SIEM-системы способны выявлять:

Сетевые атаки во внутреннем и внешнем периметрах

Вирусные эпидемии или отдельные вирусные заражения, неудалённые вирусы, бэкдоры и трояны

Попытки несанкционированного доступа к конфиденциальной информации

Ошибки и сбои в работе ИС

Уязвимости

Ошибки в конфигурации, средствах защиты и информационных системах.

Основные источники SIEM

Антивирусная защита

Сканеры уязвимостей

Системы для учёта рисков, критичности угрозы и приоретизация инцидентов

Прочие системы защиты и контроля политик ИБ:

DLP-системы

Устройства контроля доступа и т.д.

Данные контроля доступа и аутентификации

Журналы событий серверов и рабочих станций

Сетевое активное оборудование

Системы инвентаризации

Системы учёта трафика

Наиболее известные SIEM-системы:

QRadar SIEM (IBM)

КОМРАД (ЗАО «НПО «ЭШЕЛОН»»)