Wie der Datenaustausch über ein lokales Netzwerk erfolgt. Einrichten des Zugriffs auf freigegebene Ordner über ein Netzwerk in Windows

Methoden des Datenaustauschs in lokalen Netzwerken

Zur Steuerung des Austauschs (Netzwerkzugriffskontrolle, Netzwerkarbitrierung) werden verschiedene Methoden eingesetzt, deren Merkmale maßgeblich von der Netzwerktopologie abhängen.

Es gibt mehrere Gruppen von Zugriffsmethoden, die auf der Zeitaufteilung des Kanals basieren:

zentral und dezentral

deterministisch und zufällig

Der zentralisierte Zugriff wird von einem Netzwerkkontrollzentrum, beispielsweise einem Server, gesteuert. Die dezentrale Zugriffsmethode funktioniert auf Basis von Protokollen ohne zentrale Steuerungseingriffe.

Der deterministische Zugriff stellt jedem Arbeitsplatzrechner eine garantierte Zugriffszeit (z. B. geplante Zugriffszeit) auf das Datenübertragungsmedium zur Verfügung. Der Zufallszugriff basiert auf der Gleichheit aller Stationen im Netzwerk und ihrer Fähigkeit, jederzeit auf das Medium zuzugreifen, um Daten zu übertragen.

Zentraler Zugriff auf den Monokanal

In Netzwerken mit zentralisiertem Zugriff werden zwei Zugriffsmethoden verwendet: die Polling-Methode und die Delegationsmethode. Diese Methoden werden in Netzwerken mit einer expliziten Leitstelle eingesetzt.

Umfragemethode.

Datenaustausch in einem LAN mit Sterntopologie mit einem aktiven Zentrum (zentraler Server). Bei einer gegebenen Topologie können sich alle Stationen dafür entscheiden, gleichzeitig Informationen an den Server zu übertragen. Der zentrale Server kann nur mit einer Workstation kommunizieren. Daher ist es immer notwendig, nur einen Sender auszuwählen, der sendet.

Der zentrale Server sendet nacheinander Anfragen an alle Stationen. Jede Arbeitsstation, die Daten übertragen möchte (die erste abgefragte), sendet eine Antwort oder beginnt sofort mit der Übertragung. Nach dem Ende der Übertragungssitzung fährt der zentrale Server im Kreis mit der Abfrage fort. In diesem Fall haben die Stationen die folgenden Prioritäten: Die höchste Priorität hat die Station, die der letzten Station, die den Austausch abgeschlossen hat, am nächsten liegt.

Datenaustausch in einem Netzwerk mit Bustopologie. Diese Topologie verfügt möglicherweise über die gleiche zentralisierte Steuerung wie ein Stern. Einer der Knoten (der zentrale) sendet Anfragen an alle anderen, um herauszufinden, wer senden möchte, und erlaubt dann die Übertragung an denjenigen von ihnen, der dies nach dem Ende der Übertragung meldet.

Übertragungsmethode der Autorität (Token weitergeben)

Ein Token ist ein Servicepaket in einem bestimmten Format, in das Kunden ihre Informationspakete einfügen können. Die Reihenfolge der Übertragung eines Tokens über das Netzwerk von einem Arbeitsplatz zum anderen wird vom Server festgelegt. Mit dem Empfang eines speziellen Token-Pakets erhält der Arbeitsplatzrechner die Erlaubnis zum Zugriff auf das Datenübertragungsmedium. Diese Zugriffsmethode für Netzwerke mit Bus- und Sterntopologien wird durch das ArcNet-Protokoll bereitgestellt.

Dezentraler Zugriff auf Monokanal

Betrachten wir dezentrale deterministische und zufällige Zugriffsmethoden auf das Datenübertragungsmedium.

Die dezentrale deterministische Methode umfasst die Token-Passing-Methode. Die Token-Passing-Methode verwendet ein Paket, das als Token bezeichnet wird. Ein Token ist ein Paket, das keine Adresse hat und frei im Netzwerk zirkuliert; es kann frei oder beschäftigt sein.

Datenaustausch in einem Netzwerk mit Ringtopologie

1. Dieses Netzwerk verwendet die Zugriffsmethode „Token Passing“. Der Übertragungsalgorithmus ist wie folgt:

a) Ein Knoten, der senden möchte, wartet auf ein kostenloses Token, bei dessen Erhalt er ihn als beschäftigt markiert (ändert die entsprechenden Bits), fügt ihm sein eigenes Paket hinzu und sendet das Ergebnis weiter in den Ring;

b) jeder Knoten, der ein solches Token empfängt, akzeptiert es und prüft, ob das Paket an ihn adressiert ist;

c) wenn das Paket an diesen Knoten adressiert ist, dann setzt der Knoten ein speziell zugewiesenes Bestätigungsbit im Token und sendet den geänderten Token mit dem Paket weiter;

d) Der sendende Knoten erhält seine Nachricht, die den gesamten Ring durchlaufen hat, zurück, gibt den Token frei (markiert ihn als frei) und sendet den Token erneut an das Netzwerk. In diesem Fall weiß der sendende Knoten, ob sein Paket empfangen wurde oder nicht.

Für das normale Funktionieren dieses Netzwerks ist es notwendig, dass einer der Computer oder ein spezielles Gerät dafür sorgt, dass das Token nicht verloren geht, und wenn das Token verloren geht, muss dieser Computer es erstellen und in das Netzwerk starten.

Datenaustausch in einem Netzwerk mit Bustopologie

In diesem Fall haben alle Knoten den gleichen Zugriff auf das Netzwerk und die Entscheidung, wann gesendet werden soll, wird von jedem Knoten lokal auf der Grundlage einer Analyse des Netzwerkstatus getroffen. Zwischen den Knoten entsteht ein Wettbewerb um die Netzwerkerfassung, weshalb Konflikte zwischen ihnen sowie eine Verzerrung der übertragenen Daten aufgrund von Paketüberlappungen möglich sind.

Schauen wir uns den am häufigsten verwendeten Carrier-Sense-Mehrfachzugriff mit Kollisionserkennung (CSMA/CD) an. Das Wesentliche des Algorithmus ist wie folgt:

1) Ein Knoten, der Informationen übertragen möchte, überwacht den Zustand des Netzwerks und beginnt mit der Übertragung, sobald er frei ist.

2) Der Knoten überträgt Daten und überwacht gleichzeitig den Zustand des Netzwerks (Trägererkennung und Kollisionserkennung). Werden keine Kollisionen erkannt, ist die Übertragung abgeschlossen;

3) Wenn eine Kollision erkannt wird, verstärkt der Knoten diese (sendet noch etwas länger), um die Erkennung durch alle sendenden Knoten sicherzustellen, und stoppt dann die Übertragung. Andere sendende Knoten machen dasselbe;

4) Nachdem der erfolglose Versuch beendet wurde, wartet der Knoten eine zufällig ausgewählte Zeitspanne tback und wiederholt dann seinen Sendeversuch, während er Kollisionen überwacht.

Bei einer zweiten Kollision erhöht sich die Trägheit. Schließlich ist einer der Knoten den anderen Knoten voraus und überträgt die Daten erfolgreich. Die CSMA/CD-Methode wird oft als Race-Methode bezeichnet. Diese Methode für Netzwerke mit Bustopologie wird durch das Ethernet-Protokoll implementiert.

Diplomarbeit

1.9 Methoden des Datenaustauschs in lokalen Netzwerken

Zur Steuerung des Austauschs (Netzwerkzugriffskontrolle, Netzwerkarbitrierung) werden verschiedene Methoden eingesetzt, deren Merkmale maßgeblich von der Netzwerktopologie abhängen.

Es gibt mehrere Gruppen von Zugriffsmethoden, die auf der Zeitaufteilung des Kanals basieren:

zentral und dezentral

deterministisch und zufällig

Der zentralisierte Zugriff wird von einem Netzwerkkontrollzentrum, beispielsweise einem Server, gesteuert. Die dezentrale Zugriffsmethode funktioniert auf Basis von Protokollen ohne zentrale Steuerungseingriffe.

Der deterministische Zugriff stellt jedem Arbeitsplatzrechner eine garantierte Zugriffszeit (z. B. geplante Zugriffszeit) auf das Datenübertragungsmedium zur Verfügung. Der Zufallszugriff basiert auf der Gleichheit aller Stationen im Netzwerk und ihrer Fähigkeit, jederzeit auf das Medium zuzugreifen, um Daten zu übertragen.

Zentraler Zugriff auf den Monokanal

In Netzwerken mit zentralisiertem Zugriff werden zwei Zugriffsmethoden verwendet: die Polling-Methode und die Delegationsmethode. Diese Methoden werden in Netzwerken mit einer expliziten Leitstelle eingesetzt.

Umfragemethode.

Datenaustausch in einem LAN mit Sterntopologie mit einem aktiven Zentrum (zentraler Server). Bei einer gegebenen Topologie können sich alle Stationen dafür entscheiden, gleichzeitig Informationen an den Server zu übertragen. Der zentrale Server kann nur mit einer Workstation kommunizieren. Daher ist es immer notwendig, nur einen Sender auszuwählen, der sendet.

Der zentrale Server sendet nacheinander Anfragen an alle Stationen. Jede Arbeitsstation, die Daten übertragen möchte (die erste abgefragte), sendet eine Antwort oder beginnt sofort mit der Übertragung. Nach dem Ende der Übertragungssitzung fährt der zentrale Server im Kreis mit der Abfrage fort. In diesem Fall haben die Stationen die folgenden Prioritäten: Die höchste Priorität hat die Station, die der letzten Station, die den Austausch abgeschlossen hat, am nächsten liegt.

Datenaustausch in einem Netzwerk mit Bustopologie. In dieser Topologie gibt es vielleicht die gleiche zentralisierte Steuerung wie im „Stern“. Einer der Knoten (der zentrale) sendet Anfragen an alle anderen, findet heraus, wer senden möchte, und erlaubt dann die Übertragung an jeden von ihnen. meldet es nach Ende der Übertragung.

Übertragungsmethode der Autorität (Token weitergeben)

Ein Token ist ein Servicepaket in einem bestimmten Format, in das Kunden ihre Informationspakete einfügen können. Die Reihenfolge der Übertragung eines Tokens über das Netzwerk von einem Arbeitsplatz zum anderen wird vom Server festgelegt. Mit dem Empfang eines speziellen Token-Pakets erhält der Arbeitsplatzrechner die Erlaubnis zum Zugriff auf das Datenübertragungsmedium. Diese Zugriffsmethode für Netzwerke mit Bus- und Sterntopologien wird durch das ArcNet-Protokoll bereitgestellt.

Dezentraler Zugriff auf Monokanal.

Betrachten wir dezentrale deterministische und zufällige Zugriffsmethoden auf das Datenübertragungsmedium. Die dezentrale deterministische Methode umfasst die Token-Passing-Methode. Die Token-Passing-Methode verwendet ein Paket, das als Token bezeichnet wird. Ein Token ist ein Paket, das keine Adresse hat und frei im Netzwerk zirkuliert; es kann frei oder beschäftigt sein.

Datenaustausch in einem Netzwerk mit Ringtopologie (dezentrales deterministisches Zugriffsverfahren)

1. Dieses Netzwerk verwendet die Zugriffsmethode „Token Passing“. Der Übertragungsalgorithmus ist wie folgt:

a) Ein Knoten, der senden möchte, wartet auf ein kostenloses Token, bei dessen Erhalt er ihn als beschäftigt markiert (ändert die entsprechenden Bits), fügt ihm sein eigenes Paket hinzu und sendet das Ergebnis weiter in den Ring;

b) jeder Knoten, der ein solches Token empfängt, akzeptiert es und prüft, ob das Paket an ihn adressiert ist;

c) wenn das Paket an diesen Knoten adressiert ist, dann setzt der Knoten ein speziell zugewiesenes Bestätigungsbit im Token und sendet den geänderten Token mit dem Paket weiter;

d) Der sendende Knoten erhält seine Nachricht, die den gesamten Ring durchlaufen hat, zurück, gibt den Token frei (markiert ihn als frei) und sendet den Token erneut an das Netzwerk. In diesem Fall weiß der sendende Knoten, ob sein Paket empfangen wurde oder nicht.

Für das normale Funktionieren dieses Netzwerks ist es notwendig, dass einer der Computer oder ein spezielles Gerät dafür sorgt, dass das Token nicht verloren geht, und wenn das Token verloren geht, muss dieser Computer es erstellen und in das Netzwerk starten.

Datenaustausch in einem Netzwerk mit Bustopologie (dezentrales Direktzugriffsverfahren)

In diesem Fall haben alle Knoten den gleichen Zugriff auf das Netzwerk und die Entscheidung, wann gesendet werden soll, wird von jedem Knoten lokal auf der Grundlage einer Analyse des Netzwerkstatus getroffen. Zwischen den Knoten entsteht ein Wettbewerb um die Netzwerkerfassung, weshalb Konflikte zwischen ihnen sowie eine Verzerrung der übertragenen Daten aufgrund von Paketüberlappungen möglich sind.

Schauen wir uns den am häufigsten verwendeten Carrier-Sense-Mehrfachzugriff mit Kollisionserkennung (CSMA/CD) an. Das Wesentliche des Algorithmus ist wie folgt:

1) Ein Knoten, der Informationen übertragen möchte, überwacht den Zustand des Netzwerks und beginnt mit der Übertragung, sobald er frei ist.

2) Der Knoten überträgt Daten und überwacht gleichzeitig den Zustand des Netzwerks (Trägererkennung und Kollisionserkennung). Werden keine Kollisionen erkannt, ist die Übertragung abgeschlossen;

3) Wenn eine Kollision erkannt wird, verstärkt der Knoten diese (sendet noch etwas länger), um die Erkennung durch alle sendenden Knoten sicherzustellen, und stoppt dann die Übertragung. Andere sendende Knoten machen dasselbe;

4) Nachdem der erfolglose Versuch beendet wurde, wartet der Knoten eine zufällig ausgewählte Zeitspanne tback und wiederholt dann seinen Sendeversuch, während er Kollisionen überwacht.

Bei einer zweiten Kollision erhöht sich die Trägheit. Schließlich ist einer der Knoten den anderen Knoten voraus und überträgt die Daten erfolgreich. Die CSMA/CD-Methode wird oft als Race-Methode bezeichnet. Diese Methode für Netzwerke mit Bustopologie wird durch das Ethernet-Protokoll implementiert.

Automatisierung von Bibliotheksprozessen

Die Dateneingabe erfolgt über die Komponente Bearbeiten, Daten zu Ansprechpartnern werden nach Wahl des Benutzers gespeichert, eine Datei mit der Erweiterung ***... wird erstellt.

Informationssystem „Kultur- und Unterhaltungseinrichtungen der Stadt Krasnojarsk“

Abbildung 1 – Diagramm der Informationsflüsse im Programm „KRU der Stadt Krasnojarsk“ Die Hauptelemente des Informationssystems „Kultur- und Unterhaltungseinrichtungen der Stadt Krasnojarsk“ sind die Datenbank „Kultur- und Unterhaltungseinrichtungen“...

Kartei der Mitarbeiter der Unternehmensabteilung

Im FoxPro DBMS ist es möglich, Daten zwischen einzelnen Quellcodedateien, zwischen Prozeduren von Unterprogrammen und Funktionen in einer Prozedurdatei sowie zwischen Objektkomponenten eines Projekts auszutauschen ...

Konfigurationen lokaler Netzwerke und Methoden zum Umschalten zwischen ihnen

Bei der Datenübertragung an den CS geht es darum, eine physische oder logische Verbindung zwischen interagierenden Netzwerkteilnehmern (auch Endknoten genannt) zu organisieren. Diese Abonnenten können entfernte Computer, lokale Netzwerke usw. sein.

Lokale Computernetzwerke

Software- und Analysekomplex für das lokale Netzwerk in der Organisation „Severodonetsk Community Development Agency“

Um einen konsistenten Betrieb in Datennetzwerken zu gewährleisten, werden verschiedene Datenkommunikationsprotokolle verwendet – Regelwerke...

Protokolle in lokalen und globalen Netzwerken

Ein sehr wichtiger Punkt ist die Berücksichtigung der Faktoren, die die Wahl des physikalischen Übertragungsmediums (Kabelsystem) beeinflussen. Dazu gehören: Erforderliche Bandbreite...

Entwicklung eines autonomen Hardware- und Softwarekomplexes für das Steuerungssubsystem des „Dosimetrist Robot“

Bei der Entwicklung von Algorithmen für ein Protokoll zur garantierten Zustellung von Nachrichten über einen Funkkanal haben wir die Algorithmen des TCP Transmission Control Protocol (TCP) berücksichtigt – eines der wichtigsten Internet-Netzwerkprotokolle...

Entwicklung eines virtuellen Computernetzwerks

Der Zweck eines VPN besteht darin, Benutzern eine sichere Verbindung zu einem internen Netzwerk von außerhalb seines Perimeters bereitzustellen, beispielsweise über einen Internetdienstanbieter. Der Hauptvorteil eines VPN besteht darin, dass, solange die Software es unterstützt...

Entwicklung eines Projekts zum Schutz des lokalen Computernetzwerks einer Bildungseinrichtung

Ein lokales Netzwerk (LAN; englisch Local Area Network, LAN) ist ein Computernetzwerk, das normalerweise einen relativ kleinen Bereich oder eine kleine Gruppe von Gebäuden (Wohnung, Büro, Firma, Institut) abdeckt. Es gibt auch lokale Netzwerke...

Netzwerksoftware. Einrichten lokaler Computernetzwerke

Um einen konsistenten Betrieb in Datennetzwerken zu gewährleisten, werden verschiedene Datenkommunikationsprotokolle verwendet – Regelwerke...

Datenbankerstellung

Der interne Datenaustausch erfolgt über Variablen. Variablen können auf drei Arten an Prozeduren und Funktionen übergeben werden: Durch Referenz. Die Adresse der Variablen wird übergeben, sodass Sie ihren Wert ändern können. Verwendet von Ref...

Aufbau und Funktionen der LKS-Software

Ein lokales Netzwerk kann nicht nur für die gemeinsame Nutzung von Dateien oder Druckern genutzt werden. Es gibt auch andere, nicht weniger wichtige Anwendungen. Sehr oft wird ein lokales Netzwerk für den gemeinsamen Zugriff auf eine Datenbank genutzt...

Lokale Netzwerke, die auf dem IPv4-Protokoll basieren, können spezielle Adressen verwenden, die von der IANA (Standards RFC 1918 und RFC 1597) zugewiesen werden: § 10.0.0.0-10.255.255.255; § 172.16.0.0-172.31.255.255; § 192.168.0.0-192.168.255.255. Solche Adressen nennt man privat, intern...

Lokales Schulnetzwerk: Einrichtung und Support

Verschiedene Netzwerke nutzen unterschiedliche Netzwerkprotokolle (Datenübertragungsprotokolle), um Daten zwischen Workstations auszutauschen...

Im Windows-Betriebssystem können Sie den gemeinsamen Zugriff auf einen Ordner in einem lokalen Heimnetzwerk verbinden, um mithilfe freigegebener Ordner Daten zwischen Computern auszutauschen. Dies ist eine sehr bequeme und schnelle Möglichkeit, Dateien von Computer zu Computer zu übertragen, ohne externe Medien (Flash-Laufwerke, externe Festplatten, Speicherkarten usw.) zu verwenden.

In diesem Artikel werde ich über das Erstellen eines lokalen Netzwerks am Beispiel des Betriebssystems Windows 10 sprechen. Das Erstellen und Einrichten eines lokalen Netzwerks in Windows 8 und Windows 7 erfolgt auf ähnliche Weise; diese Anweisungen sind universell.

Der Artikel diskutiert die folgende Möglichkeit, freigegebene Ordner in einem lokalen Netzwerk zu nutzen: Mehrere Computer werden an den Router angeschlossen, über Kabel und WLAN mit einem WLAN-Netzwerk verbunden und zu einem Heimnetzwerk vereint. Auf jedem Computer wird ein freigegebener Ordner erstellt; alle in diesem lokalen Netzwerk enthaltenen Computer haben Zugriff auf die freigegebenen Ordner.

Auf Computern, die mit dem lokalen Heimnetzwerk verbunden sind, können die Betriebssysteme Windows 10, Windows 8, Windows 7 (unterschiedliches Betriebssystem oder dasselbe Betriebssystem) installiert und über WLAN oder Kabel mit dem Router verbunden werden.

Das Erstellen und Konfigurieren eines lokalen Netzwerks erfolgt in vier Schritten:

- Im ersten Schritt werden der Arbeitsgruppenname und die Netzwerkkarteneinstellungen überprüft

- zweite Stufe – Erstellen und Konfigurieren lokaler Netzwerkparameter

- dritte Stufe – Verbinden des gemeinsamen Zugriffs auf einen Ordner im lokalen Netzwerk

- vierte Stufe – Datenaustausch über das lokale Netzwerk

Zuerst müssen Sie die Arbeitsgruppeneinstellungen und Netzwerkkarteneinstellungen überprüfen und dann ein lokales Windows-Netzwerk erstellen.

Überprüfen der Netzwerkkarten- und Arbeitsgruppeneinstellungen

Klicken Sie auf dem Desktop mit der rechten Maustaste auf das Symbol „Dieser PC“ („Arbeitsplatz“, „Computer“) und wählen Sie „Eigenschaften“ aus dem Kontextmenü. Klicken Sie im Fenster „System“ auf „Erweiterte Systemeinstellungen“.

Öffnen Sie im sich öffnenden Fenster „Systemeigenschaften“ die Registerkarte „Computername“. Hier sehen Sie den Namen der Arbeitsgruppe. Standardmäßig heißt eine Arbeitsgruppe in Windows 10 „WORKGROUP“.

Auf allen Computern, die mit diesem lokalen Netzwerk verbunden sind, muss der Arbeitsgruppenname derselbe sein. Wenn die Arbeitsgruppen auf den Computern, die Sie mit dem Netzwerk verbinden, unterschiedliche Namen haben, ändern Sie die Namen, indem Sie einen Namen für die Arbeitsgruppe auswählen.

Klicken Sie dazu auf die Schaltfläche „Ändern...“ und geben Sie im Fenster „Computer- oder Domänennamen ändern“ einen anderen Namen für die Arbeitsgruppe ein (schreiben Sie den neuen Namen in Großbuchstaben, vorzugsweise auf Englisch).

Überprüfen Sie nun Ihre Netzwerkkarteneinstellungen. Klicken Sie dazu im Infobereich mit der rechten Maustaste auf das Netzwerksymbol (Internetzugang). Klicken Sie auf „Netzwerk- und Freigabecenter“. Klicken Sie im Fenster Netzwerk- und Freigabecenter auf den Link Adaptereinstellungen ändern.

Wählen Sie im Fenster „Netzwerkverbindungen“ eine Netzwerkkarte, Ethernet oder WLAN, je nachdem, wie Ihr Computer eine Verbindung zum Internet herstellt. Klicken Sie anschließend mit der rechten Maustaste auf die Netzwerkkarte und klicken Sie im Kontextmenü auf „Eigenschaften“.

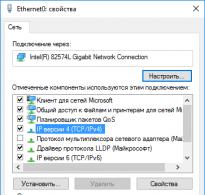

Wählen Sie im Eigenschaftenfenster der Netzwerkkarte auf der Registerkarte „Netzwerk“ die Komponente „IP Version 4 (TCP/IPv4)“ aus und klicken Sie dann auf die Schaltfläche „Eigenschaften“.

Überprüfen Sie im sich öffnenden Fenster „Internetprotokoll-Eigenschaften“ auf der Registerkarte „Allgemein“ die IP-Adresse und die DNS-Diensteinstellungen. In den meisten Fällen werden diese Parameter automatisch zugewiesen. Wenn diese Parameter manuell eingegeben werden, prüfen Sie die entsprechenden Adressen bei Ihrem Internetprovider (die IP-Adresse der mit dem Netzwerk verbundenen Computer muss unterschiedlich sein).

Nachdem Sie die Einstellungen überprüft haben, können Sie direkt mit dem Erstellen eines lokalen Netzwerks in Windows fortfahren.

Erstellen eines lokalen Netzwerks

Konfigurieren Sie zunächst die lokalen Netzwerkeinstellungen in Windows. Rufen Sie das „Netzwerk- und Freigabecenter“ auf und klicken Sie auf den Punkt „Erweiterte Freigabeeinstellungen ändern“.

Im Fenster „Erweiterte Freigabeeinstellungen“ können Sie die Freigabeeinstellungen für verschiedene Netzwerkprofile ändern. Das Windows-Betriebssystem erstellt für jedes verwendete Netzwerk ein eigenes Netzwerkprofil mit eigenen speziellen Parametern.

Es stehen drei Netzwerkprofile zur Verfügung:

- Privat

- Gast oder öffentlich

- Alle Netzwerke

Wählen Sie in Ihrem privaten Netzwerkprofil unter Netzwerkerkennung die Option Netzwerkerkennung aktivieren aus.

Aktivieren Sie in der Option „Datei- und Druckerfreigabe“ die Option „Datei- und Druckerfreigabe aktivieren“.

Wählen Sie in der Option „Heimnetzgruppenverbindung“ die Option „Heimnetzgruppenverbindungen von Windows verwalten lassen“ aus (empfohlen).

Öffnen Sie anschließend das Netzwerkprofil „Alle Netzwerke“. Wählen Sie in der Option „Freigabe öffentlicher Ordner“ die Option „Freigabe aktivieren“, um Netzwerkbenutzern das Lesen und Schreiben von Dateien in öffentlichen Ordnern zu ermöglichen.

Wählen Sie in der Option „Dateifreigabeverbindung“ die Option „128-Bit-Verschlüsselung zum Sichern von Freigabeverbindungen verwenden (empfohlen)“ aus.

Aktivieren Sie in der Option „Passwortgeschützte Freigabe“ die Option „Passwortgeschützte Freigabe deaktivieren“.

Klicken Sie nach Abschluss der Einstellungen auf die Schaltfläche „Änderungen speichern“.

Wiederholen Sie alle diese Schritte auf allen Computern, die Sie mit Ihrem lokalen Heimnetzwerk verbinden möchten:

- Überprüfen Sie den Arbeitsgruppennamen (Name muss identisch sein).

- Überprüfen Sie die Einstellungen Ihrer Netzwerkkarte

- Aktivieren Sie in den Freigabeeinstellungen die Netzwerkerkennung, aktivieren Sie die Datei- und Druckerfreigabe und deaktivieren Sie die passwortgeschützte Freigabe

So aktivieren Sie die Ordnerfreigabe

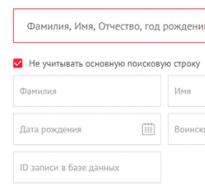

In diesem Fall habe ich einen Ordner mit dem Namen „Allgemein“ erstellt. Klicken Sie mit der rechten Maustaste auf diesen Ordner und öffnen Sie im Fenster mit den Ordnereigenschaften die Registerkarte „Zugriff“.

Klicken Sie dann auf die Schaltfläche „Erweiterte Einrichtung“.

Aktivieren Sie im Fenster „Erweiterte Freigabeeinstellungen“ die Option „Diesen Ordner freigeben“ und klicken Sie dann auf die Schaltfläche „Berechtigungen“.

Wählen Sie Berechtigungen aus, um freigegebene Ordnerdaten von einem anderen Computer zu verwenden. Es stehen drei Optionen zur Auswahl:

- Voller Zugriff

- Ändern

- Lektüre

Um die Einstellungen zu speichern, klicken Sie auf die Schaltfläche „OK“.

Gehen Sie zurück zu den Ordnereigenschaften, öffnen Sie die Registerkarte „Sicherheit“ und klicken Sie dann auf die Schaltfläche „Ändern ...“.

Geben Sie im sich öffnenden Fenster im Feld „Namen ausgewählter Objekte eingeben“ den Namen „Jeder“ (ohne Anführungszeichen) ein und klicken Sie dann auf die Schaltfläche „OK“.

Konfigurieren Sie im Ordnereigenschaftenfenster auf der Registerkarte „Sicherheit“ die Berechtigungen, die Sie zuvor für den freigegebenen Ordner ausgewählt haben.

Um die Berechtigung für die Gruppe „Jeder“ zu ändern, klicken Sie auf die Schaltfläche „Erweitert“. Wählen Sie im Fenster „Erweiterte Sicherheitseinstellungen für einen freigegebenen Ordner“ die Gruppe „Jeder“ aus und klicken Sie dann auf die Schaltfläche „Ändern“, um die Berechtigungen zu ändern.

Die Einrichtung eines lokalen Netzwerks in Windows ist abgeschlossen. In einigen Fällen müssen Sie möglicherweise Ihren Computer neu starten, damit alle Änderungen wirksam werden.

Melden Sie sich bei Ihrem lokalen Heimnetzwerk an

Öffnen Sie den Explorer. Im Abschnitt „Netzwerk“ sehen Sie alle verfügbaren Computer, die mit Ihrem lokalen Heimnetzwerk verbunden sind. Um sich bei einem anderen Computer anzumelden, klicken Sie auf den Computernamen und dann auf den Namen des freigegebenen Ordners, um auf die Dateien und Ordner zuzugreifen, die sich im freigegebenen Ordner befinden.

Das lokale Netzwerk in Windows 10 wurde erstellt und konfiguriert.

Beheben Sie einige Netzwerkprobleme

Manchmal treten nach dem Einrichten des Netzwerks Probleme beim Zugriff auf Ordner im lokalen Netzwerk auf. Ein mögliches Problem könnte ein falsch ausgewähltes Netzwerkprofil sein. Ich habe das selbst auf meinem Computer festgestellt. Nach der Neuinstallation des Systems habe ich ein lokales Netzwerk erstellt und konfiguriert, aber mein Computer hat keine zwei mit diesem Netzwerk verbundenen Laptops erkannt. Vom Laptop aus konnte ich problemlos auf die freigegebenen Ordner auf meinem Computer zugreifen, aber der Computer sah sie überhaupt nicht.

Ich habe alle lokalen Netzwerkeinstellungen mehrmals überprüft und erst dann festgestellt, dass auf meinem Computer ein öffentliches Netzwerk und kein privates (Heim-)Netzwerk wie bei Laptops betrieben wird. Wie kann ein solches Problem gelöst werden?

Rufen Sie das „Netzwerk- und Freigabecenter“ auf und klicken Sie auf „Fehlerbehebung“. Wählen Sie den Abschnitt „Freigegebene Ordner“ und führen Sie eine Diagnose und Fehlerbehebung durch. Ganz am Ende bietet die Anwendung an, das Netzwerk als privat zu konfigurieren. Wenden Sie dieses Update an und starten Sie dann Ihren Computer neu. Nach Durchführung dieses Vorgangs erhielt mein Computer Zugriff auf freigegebene Ordner auf Laptops im lokalen Netzwerk.

Häufig treten Probleme aufgrund einer falschen Netzwerkkonfiguration auf. Windows 10 bietet die Möglichkeit, die Netzwerkeinstellungen auf die Standardeinstellungen zurückzusetzen. Gehen Sie zu „Einstellungen“, „Netzwerk und Internet“, klicken Sie im Abschnitt „Netzwerkeinstellungen ändern“ auf „Netzwerk zurücksetzen“, um die Standard-Netzwerkeinstellungen zu übernehmen.

Es können weitere Probleme auftreten; suchen Sie im Internet nach Lösungen.

Schlussfolgerungen des Artikels

Im Windows-Betriebssystem können Sie ein lokales privates (Heim-)Netzwerk zwischen Computern erstellen, den Datenaustausch mithilfe freigegebener Ordner organisieren und Zugriff auf einen Drucker erhalten. Auf Computern im selben Netzwerk können unterschiedliche oder gleiche Betriebssysteme installiert sein (Windows 10, Windows 8, Windows 7).

Sie haben wahrscheinlich eine Vielzahl von Geräten in Ihrem Heimnetzwerk, seien es Windows- oder Linux-Computer, MacBooks oder Android-Telefone. Und höchstwahrscheinlich möchten Sie Dateien zwischen ihnen übertragen. Anstatt Dateien auf Flash-Laufwerke zu kopieren und von Raum zu Raum zu laufen, ist es viel bequemer, einfach freigegebene Ordner im lokalen Netzwerk einzurichten. Das ist nicht schwer.

Windows

Aktivieren wir zunächst in den Einstellungen die Möglichkeit, Dateien über das lokale Netzwerk zu teilen. Öffnen Sie die Systemsteuerung und gehen Sie zu Netzwerk und Internet → Freigabeoptionen. Wählen Sie das Netzwerk aus, mit dem Sie verbunden sind, und aktivieren Sie die Optionen „Netzwerkerkennung aktivieren“ und „Datei- und Druckerfreigabe aktivieren“.

Klicken Sie nun mit der rechten Maustaste auf den Ordner, den Sie freigeben möchten, und wählen Sie Optionen. Legen Sie in den Ordneroptionen auf der Registerkarte „Freigabe“ Zugriffseinstellungen fest, die allen Benutzern in Ihrem lokalen Netzwerk die Möglichkeit geben, Dateien im freigegebenen Ordner zu schreiben und zu lesen.

Um in Ihrem lokalen Netzwerk geöffnete Ordner anzuzeigen, wählen Sie im Explorer in der Seitenleiste „Netzwerk“ aus.

Mac OS

Gehen Sie auf Ihrem Mac zu den Systemeinstellungen und wählen Sie „Freigabe“. Aktivieren Sie die Datei- und Ordnerfreigabe. Gehen Sie zu „Optionen...“ und aktivieren Sie „Datei- und Ordnerfreigabe über SMB“.

Unten im Abschnitt „Freigegebene Ordner“ können Sie auswählen, welche Ordner Sie freigeben möchten. Wenn Sie möchten, dass lokale Netzwerkbenutzer Dateien in diese Ordner hochladen können, gewähren Sie im Abschnitt „Benutzer“ allen Benutzern Lese-/Schreibzugriff.

Um auf lokale Netzwerkdateien zuzugreifen, wählen Sie in der Menüleiste Ihres Finders „Gehe zu“ und klicken Sie auf „Netzwerk“.

Linux

Das Teilen von Ordnern unter Linux ist sehr einfach. Nehmen wir Ubuntu als Beispiel.

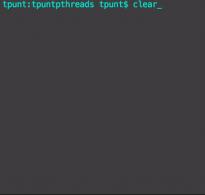

Die Freigabe von Linux-Ordnern im lokalen Netzwerk wird von Samba bereitgestellt. Sie können es mit dem folgenden Befehl installieren:

sudo apt-get install samba samba-common system-config-samba

Klicken Sie im Dateimanager mit der rechten Maustaste auf den Ordner, auf den Sie Zugriff aus dem lokalen Netzwerk gewähren möchten. Öffnen Sie die Eigenschaften des Ordners, gehen Sie zur Registerkarte „Öffentlicher Ordner im lokalen Netzwerk“ und wählen Sie „Diesen Ordner veröffentlichen“.

Um Dateien von einem anderen Computer in diesen Ordner kopieren zu können, wählen Sie „Anderen Benutzern erlauben, den Inhalt dieses Ordners zu ändern“ aus.

Wenn Sie Ihren Benutzernamen und Ihr Passwort nicht erneut eingeben möchten, aktivieren Sie die Checkbox „Gastzugang“.

Sie können in Ubuntu auf Ordner in Ihrem lokalen Netzwerk zugreifen, indem Sie in der Seitenleiste des Nautilus-Dateimanagers „Netzwerk“ auswählen.

iOS

Mit FileExporer Free können Sie in iOS eine Verbindung zu freigegebenen Ordnern in Ihrem lokalen Netzwerk herstellen. Klicken Sie auf die Schaltfläche „+“ und wählen Sie aus, mit welchem Gerät Sie eine Verbindung herstellen möchten: Windows, macOS oder Linux. Nachdem Sie in Ihrem lokalen Netzwerk nach Geräten gesucht haben, stellt Ihnen FileExporer Free eine Liste der freigegebenen Ordner zur Verfügung.

Jede Netzwerkinteraktion in einem LAN basiert auf der Verbindung von Computern über ein Kabelsystem (CS). Die CS-Implementierungsoptionen können selbst bei gleicher Netzwerkbetriebstechnologie unterschiedlich sein. Ethernet-LANs der 10 Base-Standards arbeiten mit Bustechnologie und nutzen das CSMA/CD-Random-Access-Verfahren auf das gemeinsame Übertragungsmedium. Dieses Funktionsprinzip kann über verschiedene Topologien umgesetzt werden (Abb. 1, 2). In Abb. Abbildung 1 zeigt eine traditionelle Bustopologie, bei der die Netzwerkkarten (Netzwerkadapter) aller Knoten mithilfe von Transceivern (Transceivern) an ein für alle Knoten gemeinsames Kabelsystem angeschlossen sind. Daher ist das Netzwerk auf zwei Arten von Koaxialkabeln konfiguriert: „dickes“ und „dünnes“ Ethernet

(10Base-5- und 10Base-2-Standards).

In den Standards 10Base-T und 10Base-F ist jeder der Knoten (Abb. 2) mit einem der Ports des Multiport-Repeaters verbunden - Nabe Nabe (Hub), dessen Funktionsweise auf dem Prinzip basiert: Der Hub überträgt ein an einem der Ports empfangenes Signal an die Ausgänge aller Ports des Hubs, mit Ausnahme des Ports, an dem dieses Signal empfangen wurde. Die Verbindung erfolgt über Twisted Pair (10Base-T) oder Glasfaserkabel (10Base-F). Aufgrund der Art der Verbindung ist dieser LAN-Typ physisch als „Stern“ implementiert und behält gemäß dem Hub-Betriebsalgorithmus alle Merkmale der Bustopologie bei.

|

Ebenso ist das Token-Ring-Netzwerk, das die Token-Ring-Technologie nutzt, physikalisch als Stern konfiguriert. Das Prinzip der Konzentration eines bestimmten Teils der Verbindungen zwischen Knoten in der internen Struktur des Hubs kann entwickelt werden, um durch die parallele Verarbeitung des netzwerkinternen Verkehrs durch die Verbindung von Knotensegmenten mit Ports eine höhere Leistung zu erreichen schalten Schalten (Switch), wird aber vorerst bei der logischen Strukturierung des Netzwerks verwendet.

Der Datenaustausch über das Ethernet-Netzwerk erfolgt gemäß folgendem Rahmenformat:

|

Präambel |

AdresseEmpfänger |

Adresse Absender |

Feldlänge Daten |

Datenfeld |

|

|

46-1800 Byte |

Die Präambel ist eine Art Synchronisationssignal, während dessen 7 Bytes eine Folge von abwechselnden Einsen und Nullen übertragen wird, die (im achten Byte) mit dem anfänglichen Frame-Delimiter 1010101 endet 1 . Nach der Präambel ist der Empfänger bereit, die Empfängeradresse der Nachricht zu analysieren.

Die Empfänger- und Absenderadressen sind eindeutige Adressen für jede Netzwerkkarte, die vom Hersteller angegeben werden. Dies sind die sogenannten körperlich Adressen. Die Position dieser Adressen am Anfang des Frames überzeugt uns davon, dass es einfach notwendig ist, sie zu kennen, unabhängig vom Standort des Empfängers und des Absenders in der gesamten verteilten Internetnetzwerkstruktur.

CRC – Feld zum Schutz von Informationen mit einem zyklischen Code.

Im Allgemeinen reichen physische Adressen für den Austausch innerhalb eines kleinen isolierten Netzwerks aus, für die Organisation einer Sitzung zwischen Knoten in verschiedenen Subnetzen reichen sie jedoch völlig nicht aus. Dies geschieht aus dem einfachen Grund, dass es unmöglich ist, Milliarden von Adapteradressen zu verfolgen, deren Zusammensetzung sich aufgrund der Hinzufügung neuer Knoten zum Netzwerk oder des Ausschlusses eines Teils davon, des Austauschs von Netzwerkgeräten usw. dynamisch ändert.

|

Daher erfolgt die Adressierung von Knoten unabhängig von ihrem Standort nach einem Standardverfahren, bei dem jedem Knoten zusätzlich zu einer physikalischen Adresse eine andere zugewiesen wird Netzwerk eine Adresse, die sowohl das Netzwerk, in dem sich jeder Knoten befindet, als auch die Adresse des Knotens selbst in diesem Netzwerk eindeutig identifiziert. Da das IP-Netzwerkschichtprotokoll für die Bestimmung der Nachrichtenübermittlungsroute im TCP/IP-Protokollstapel verantwortlich ist, wird diese Adresse oft als IP-Adresse bezeichnet und im Header dieses Protokolls platziert (Abb. 3).

Somit entscheidet jeder der Adapter anhand der physikalischen Adresse, ob er das an seinem Eingang wirkende Signal akzeptiert oder nicht, und die IP-Adresse bestimmt lediglich den Standort des gewünschten Netzwerkknotens.

Da die IP-Adresse des Nachrichtenempfängers zunächst bekannt ist (oder über den Domain Name Service ermittelt werden kann). DNS) und die physikalische Adresse ermittelt werden muss, stellt die Netzwerksoftware ein Standardverfahren zum Senden einer ARP-Anfrage bereit, was bedeutet: „Der Host mit dieser und jener IP-Adresse!“ Bitte geben Sie Ihre physische Adresse an.“ Obwohl es auch andere Möglichkeiten gibt, wie das Speichern einiger Adresssammlungen in einem Cache und das anschließende Abrufen bei Bedarf, ist die Bestimmung einer physischen Adresse (Hardware-Adressauflösung genannt) über eine Broadcast-Anfrage universell.

Struktur und KlassenIP-Adressen

Zunächst einmal ist eine IP-Adresse nicht die Adresse eines Computers, sondern seiner Netzwerkkarte. Verfügt ein Computer also über mehrere Netzwerkkarten, dann verfügt er über die gleiche Anzahl an IP-Adressen (Abb. 4).

Reis. 4

Reis. 4

Die IP-Adresse besteht derzeit aus 4 Bytes, und diese 32-Bit-Binärkombination kann auf verschiedene Arten geschrieben werden, zum Beispiel:

Binär: 10000110 00011000 00001000 01000010;

Dezimal: 2249721922;

Hexadezimal: Ох86180842;

In Punkt-Dezimalzahl: 134.24.8.66.

Aus Gründen der besseren Erkennbarkeit ist es üblich, die IP-Adresse in der Form Dezimalzahl mit Punkt zu schreiben.

In seiner Struktur besteht es aus zwei Teilen: der Netzwerkkennung (Nummer) und der Knotenkennung, die den rechten (unteren) Teil der Adresse einnimmt. Um den Adressraum rational auf bestehende Netzwerke unterschiedlicher Größe verteilen zu können, wird ein Adressklassifizierungssystem verwendet. Wie aus der Tabelle hervorgeht, ist Klasse A für die Nummerierung einer relativ kleinen Anzahl sehr großer Netzwerke (N max = 127) vorgesehen, die jeweils bis zu M max = 16.777.216 Knoten enthalten. Der Nullwert des höchstwertigen Bits von Die Netzwerkkennung bestimmt die Zugehörigkeit zur Klasse A.

|

Klasse |

Ältere Bits |

IP- Adresse |

KennungNetzwerke |

Kennung Knoten |

|

Für den Rundfunk |

||||

Ebenso enthält Klasse B bis zu N max = 16.384 Netzwerke mit einer Anzahl von Knoten in jedem bis zu M max = 65.536, und Klasse C umfasst N max = 2.097.152 Netzwerke mit M max< 256 узлов.

Durch die Bestimmung des Dezimalwerts des High-Byte der Netzwerkkennung können Sie die Zugehörigkeit zu einer bestimmten Klasse anhand der IP-Adresse bestimmen.

Netzwerkklasse |

Bereich von High-Byte-Werten |

|

Von 128 bis 191 |

|

|

Von 192 bis 224 |

|

|

Von 225 bis 240 |

Dabei werden zusätzliche Konventionen zur Verwendung von IP-Adressen berücksichtigt:

Wenn die Netzwerk-ID nur aus Nullen besteht, bedeutet dies, dass sich Ziel- und Ursprungsknoten im selben Netzwerk befinden;